Explota las vulnerabilidades de Seguridad, aumenta la productividad y mejora la eficiencia.

Core Impact es una potente plataforma de pentesting que está diseñada para permitir que los equipos de Seguridad realicen tests avanzados con facilidad. Sus funcionalidades de automatización y sus exploits certificados permiten testear un entorno de forma segura, con las mismas técnicas que utilizan los adversarios de hoy en día.

Pentesting automatizado

Utilice las funcionalidades Rapid Penetration Tests (RPTs) para descubrir, testear y realizar reportes de forma fácil y automatizada.

Exploits certificados

Realice pentests con confianza gracias a una plataforma diseñada y actualizada por expertos durante más de 20 años.

Herramientas centralizadas

Recopile información, explote sistemas, y genere reportes desde una única plataforma.

Core Impact está diseñado para permitir a los equipos de seguridad realizar pruebas de penetración avanzadas con facilidad. Con automatización guiada y exploits certificados, este potente software de pruebas de penetración le permite probar su entorno de forma segura utilizando las mismas técnicas que los atacantes actuales.

Repita ataques en toda la infraestructura de red, puntos finales, web y aplicaciones para revelar vulnerabilidades explotadas, lo que le permite remediar los riesgos de inmediato.

Características clave

Las pruebas de penetración rápida (RPT) de Core Impact son automatizaciones accesibles diseñadas para automatizar tareas comunes y repetitivas. Estas pruebas de alto nivel ayudan a optimizar el uso de sus recursos de seguridad al simplificar los procesos, maximizar la eficiencia y permitir que los evaluadores se concentren en problemas más complejos.

Aproveche nuestra biblioteca de exploits escrita y validada profesionalmente para capacidades de prueba en el mundo real. Esta biblioteca estable de exploits de nivel comercial tiene actualizaciones en tiempo real de nuevos exploits de pruebas de penetración y pruebas para plataformas adicionales a medida que estén disponibles, incluidos exploits de terceros de ExCraft .

Habilite capacidades de autodestrucción programables para agentes en diferentes niveles (producto, espacio de trabajo, módulo/RPT). Esto significa que ningún agente se queda atrás después de las pruebas para drenar recursos o ser utilizado como una posible puerta trasera para los atacantes.

Varios evaluadores de seguridad tienen la capacidad de interactuar en la misma sesión, lo que brinda a los equipos la capacidad de compartir datos de forma segura y delegar tareas de prueba. Estos espacios de trabajo compartidos brindan una vista común de los objetivos de red descubiertos y comprometidos para una colaboración óptima.

Capacidades de generación de informes automatizados para un registro coherente y exhaustivo de las interacciones que se pueden utilizar para planificar y priorizar los esfuerzos de remediación y demostrar el cumplimiento de regulaciones como PCI DSS, GDPR e HIPAA.

Los informes también presentan la opción de agregar la capa de salida del marco MITRE ATT&CK ™, una matriz de tácticas y técnicas de ataque conocidas que pueden ayudar a clasificar los ataques y priorizar aún más los riesgos.

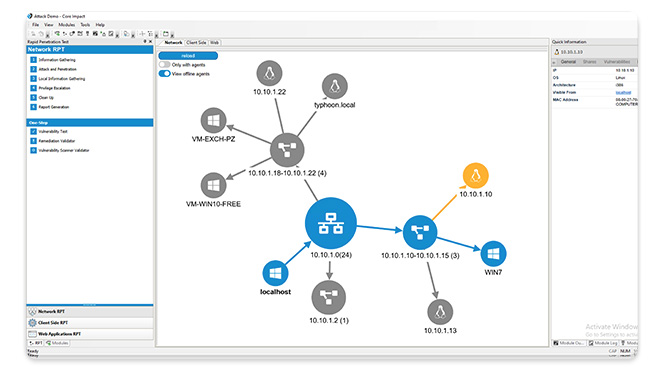

El mapa de ataque de Core Impact es una descripción gráfica en tiempo real de su participación para ayudarlo a determinar mejor los próximos pasos del proceso de prueba. Además de mostrar cadenas de ataque, pivotes y otras actividades, este mapa dinámico es completamente interactivo para proporcionar un espacio de trabajo visual.

Una vez que se ejecuta una prueba, se puede volver a probar con solo presionar un botón. No es necesario realizar configuraciones adicionales, volver a probar la solución y verificar que se hayan aplicado parches de seguridad u otros controles de compensación y se hayan corregido las vulnerabilidades de seguridad.

Especificaciones del producto

Core Impact se ejecuta en Windows y le ayuda a probar los siguientes tipos de plataformas:

- Sistemas operativos como Windows, Linux y Mac.

- Nube (pública, privada, híbrida)

- Bases de datos

- Servicios web

- Dispositivos de red

- Aplicaciones de software

- Tus datos críticos

Para centralizar aún más su entorno de pruebas y aumentar la amplitud de su programa, Core Impact se integra con otras herramientas de pruebas de seguridad, que incluyen:

- Cobalt Strike

- Metasploit

- PowerShell Empire

- Plextrac

Core Impact puede importar datos y validar vulnerabilidades de múltiples escáneres, incluidos:

- beSECURE

- Burp Suite

- Frontline VM

- Nessus

- Nexpose

- OpenVAS

- Nmap

- Qualys

- SAINT

- Tenable

Core Impact se ejecuta en Windows con una base de datos SQL integrada, sistema físico o virtual.

Preguntas frecuentes sobre el impacto central

Core Impact automatiza las pruebas de rutina para ayudar a su organización a utilizar sus recursos de ciberseguridad de manera más eficiente. Las pruebas automáticas y programadas permiten a su equipo de ciberseguridad centrarse en iniciativas de seguridad más complicadas y profundas.

Mida la conciencia de seguridad con el simulador de ransomware y las capacidades dinámicas de phishing de Core Impact. Encuentre qué datos críticos están en riesgo y qué empleados son susceptibles a un ataque.

Cuando se combina con una solución de gestión de vulnerabilidades como Frontline VM, Core Impact valida y ayuda a priorizar los riesgos de vulnerabilidad de seguridad más altos para su corrección.

Valide la corrección volviendo a realizar pruebas. Asegúrese de que se corrijan las debilidades y que los controles del sistema funcionen correctamente después de una reparación.

Los equipos de seguridad de cualquier nivel de experiencia pueden utilizar Core Impact. Los usuarios avanzados pueden automatizar pruebas y liberar tiempo para realizar pruebas más prácticas y complejas. Los nuevos usuarios pueden utilizar configuraciones intuitivas para poner en marcha rápidamente un programa de pruebas de seguridad.

Core Impact y Cobalt Strike funcionan bien juntos, pero también tienen usos diferentes.

Cobalt Strike es una herramienta que utilizan los equipos rojos para simular un ataque del mundo real. Más que pruebas de penetración, Cobalt Strike emula un actor de amenazas integrado a largo plazo dentro de una red.

Core Impact es una prueba de penetración que evalúa las vulnerabilidades de seguridad. Esta herramienta observa e informa rutas no seguras dentro de las medidas de seguridad que pueden ser utilizadas por actores maliciosos para acceder a datos confidenciales. También puede ser utilizado por equipos rojos como parte de su arsenal de ataque simulado.

Los exploits Core Impact son exploits validados de calidad comercial escritos por expertos confiables. Estas bibliotecas se crean y validan específicamente para garantizar la seguridad de uso y la eficacia. No hay demoras para las actualizaciones ni para comenzar desde el principio. Los investigadores de Core Impact mantienen estas bibliotecas actualizadas y utilizan un proceso de investigación meticuloso para garantizar que entidades externas no hayan manipulado la biblioteca con fines maliciosos.

Core Impact no utiliza una biblioteca de exploits de código abierto. Las bibliotecas de explotación de vulnerabilidades de código abierto pueden ser escritas por el público, publicadas para uso público y distribuidas para que todos las utilicen y, por lo tanto, es posible que no sean seguras ni validadas.

Core Impact utiliza pruebas de penetración rápida. Esta prueba de penetración automatizada incluye vectores que cubren redes, pruebas del lado del cliente y pruebas de aplicaciones web. Las pruebas de penetración de redes y aplicaciones web de un solo paso tienen pasos únicos que completan la prueba y luego proporcionan informes detallados.

Core Impact no utiliza una biblioteca de exploits de código abierto. Las bibliotecas de explotación de vulnerabilidades de código abierto pueden ser escritas por el público, publicadas para uso público y distribuidas para que todos las utilicen y, por lo tanto, es posible que no sean seguras ni validadas.

Utilizando una prueba rápida automatizada e incluyendo una campaña de phishing, Core Impact puede simular eficientemente un ataque de ransomware. Los equipos de seguridad pueden imitar el comportamiento del ransomware desde múltiples tipos de ransomware. Existe una opción para revertir el entorno de seguridad a su estado original antes del ataque simulado. Los viajes de archivos cifrados también brindan al equipo defensivo la oportunidad de detectar y habilitar contramedidas para combatir el ataque simulado. Este simulador incluso tiene la capacidad de dejar una nota de rescate, para que los equipos de seguridad puedan capacitarse sobre cómo actúa el ransomware de principio a fin.

Las pruebas de penetración son un componente necesario para cumplir con los estándares regulatorios y de cumplimiento . Core Impact ayuda a proteger los datos confidenciales y cumplir con estas directivas. Al utilizar pruebas de penetración automatizadas, las organizaciones pueden programar pruebas periódicas, ya sean pruebas estándar, simples o pruebas más complejas en profundidad, y luego generar informes detallados con fines de auditoría. Estos métodos cumplen con la mayoría de los estándares de la industria, como PCI , CMMC , NIST y más.

Los escáneres de vulnerabilidades pueden descubrir miles de debilidades dentro de un sistema de ciberseguridad. Un escáner de vulnerabilidades busca posibles puntos débiles de seguridad que puedan ser utilizados por los ciberatacantes. Las pruebas de penetración pueden probar estos posibles puntos de infracción para ver si pueden explotarse.

Core Impact puede integrarse con los escáneres de vulnerabilidades más populares, incluido Frontline VM. Juntos, priorizan las vulnerabilidades de alto riesgo, realizan pruebas para ver cuáles son exploits viables, generan informes detallados para su remediación y automatizan nuevas pruebas para garantizar que los esfuerzos de remediación sean exitosos.

¿Listo para comenzar a utilizar Core Impact?

Core Impact es una herramienta de prueba automatizada que permite realizar pruebas seguras de infraestructuras de TI utilizando las mismas técnicas que los adversarios actuales. Recopile información rápidamente, aproveche las debilidades de seguridad, genere informes y priorice los esfuerzos de remediación, todo en un conjunto de herramientas centralizado.

El precio de las pruebas de penetración debe ser tan flexible como la propia herramienta. El modelo escalonado de Core Impact proporciona la versatilidad necesaria para permitir a las organizaciones crear su programa de pruebas de penetración a un ritmo y precio razonables.

Además de nuestros tres niveles, también tienes la opción de combinar Core Impact con Cobalt Strike . Esta herramienta de emulación de amenazas es ideal para ejercicios posteriores a la explotación y del Red Team, simulando las tácticas y técnicas de un actor de amenazas silencioso e integrado a largo plazo en una red de TI. Para madurar aún más sus evaluaciones de seguridad, Core Impact y Cobalt Strike también se pueden combinar con Outflank Security Tooling (OST), un conjunto seleccionado de herramientas de seguridad ofensivas que se centran en el sigilo y la evasión. Estas soluciones complementarias se pueden utilizar juntas para amplificar sus esfuerzos para reducir el riesgo de manera proactiva, con capacidades de interoperabilidad para brindar una experiencia de prueba integral.

Compare nuestros planes de precios a continuación para encontrar el adecuado para usted. El siguiente cuadro refleja los precios solo en EE. UU.

Core Impact

BASIC- Network Testing

- Rapid Penetration Tests

- Test Modules

- Reporting

- Integrations

- Remote Exploitation

- Unlimited IP Testing Scope

- Support Customer Portal and email support

Core Impact

PRO- Network Testing

- Client Side Testing

- Rapid Penetration Tests

- Test Modules

- Reporting

- Integrations

- Remote Exploitation

- Unlimited IP Testing Scope

- Pivoting

- Post-Exploitation

- CloudCypher Access

- Support Customer Portal and email support

Core Impact

ENTERPRISE- Network Testing

- Client Side Testing

- Web Application Testing

- Wifi/Mobile Testing

- Add-On Exploit Pack Integration*

- Rapid Penetration Tests

- Test Modules

- Reporting

- Integrations

- Remote Exploitation

- Unlimited IP Testing Scope

- Pivoting

- Post-Exploitation

- CloudCypher Access

- Web Interface

- REST API

- Teaming Capabilities

- Phone, Customer Portal and email support

Paquetes de productos