La apertura de puertos no puede ni debe evitarse, pero es importante asegurarse de que el proceso se realice correctamente y por las razones correctas. Cada puerto sin las protecciones de seguridad adecuadas sirve como punto de entrada para usuarios malintencionados. Mantener sus operaciones eficientes teniendo en cuenta la conciencia básica de ciberseguridad es una situación en la que todos ganan. Aquí hay seis preguntas que debe hacerse antes de abrir cualquier puerto al público.

1. ¿Es absolutamente necesario que el acceso esté abierto al público?

Es una pregunta justa para hacer siempre que una acción pueda resultar en un riesgo potencial de ciberseguridad. Si bien la apertura de puertos no es un mal inherente, es aconsejable tratar cualquier punto de acceso público como un riesgo de seguridad extremadamente alto. Realice una simple evaluación de riesgos de ciberseguridad. Pregúntese: ¿Qué importancia tiene abrir una clave de puerto pública para lograr su objetivo? ¿Con quién intentas compartir el acceso? ¿Es esto algo que debe estar abierto a una amplia audiencia o es algo a lo que solo deben acceder unos pocos usuarios internos?

Si ha superado esas preguntas sabiendo que un puerto público es su mejor opción, es hora de continuar. A continuación, asegúrese de que el recurso haya sido auditado para garantizar que solo se pueda acceder a los componentes o funciones más necesarios. Incluso si se utiliza un puerto público, no es necesario que todo esté disponible para todos los usuarios.

2. ¿Podría utilizar un método alternativo de acceso al servidor?

Al preguntarse acerca de los objetivos que desea lograr, tal vez haya pensado en una ruta de usuario más segura. Por ejemplo, puede utilizar una red privada virtual, reglas de firewall o listas de control de acceso, así como otros estándares de red. Con opciones como estas, ayuda a filtrar el acceso para que solo los recursos de red necesarios tengan un punto de entrada.

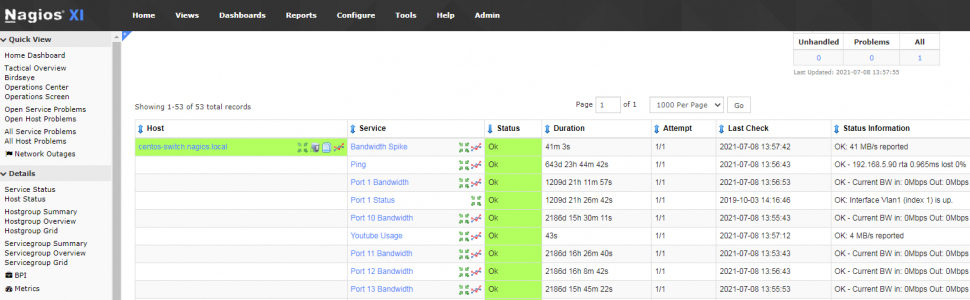

Cuanto mas grande la infraestructura TI, mas importante y necesario su monitoreo..

Conozca y compre aquí la mejor tecnología de monitoreo de infraestructuras TI, obtenga alertas inmediatas sobre interrupciones o caídas de servicios, obtenga reportes SLA’s y mucho mas..

3. Bien, pero ¿ha considerado utilizar un relé / DMZ?

El uso de un recurso de acceso público significa que debe considerar cualquier activo sensible o de misión crítica que pueda estar vinculado a lo que está disponible públicamente. Esto podría incluir la implementación de su recurso de una manera que participe correctamente esos activos. Piense en ello como cavar un foso alrededor de lo que ya ha sido expuesto, creando un espacio más pequeño para las amenazas a la seguridad.

4. ¿Se puede utilizar otro método de transporte?

¿Su solución de monitoreo necesita sondear activamente los dispositivos? ¿Pueden usarse sus dispositivos para enviar datos a la solución de monitoreo? Evaluar qué tipo de tráfico tiene y comprender la dirección de ese tráfico puede ser fundamental para asegurar con éxito las redes.

5. ¿Es necesario que todo esté abierto?

Si necesita abrir un recurso, tal vez no sea necesario que esté disponible todo. Por ejemplo, si solo se requieren puertos específicos para obtener datos críticos para la misión dentro y fuera de un recurso, no es necesario exponer todo. Específicamente, si está trabajando con un recurso basado en la web (como HTTP / HTTPS), echar un vistazo a sus opciones de acceso y visibilidad puede ser su mejor opción.

6. ¿Estoy actualizado en software de ciberseguridad?

La buena noticia es que las actualizaciones de software pueden llevar sus sistemas al nivel que desee. Y cada mejora que se lanza después se hace por una buena razón, si no por muchas buenas razones. Al mantener sus sistemas actualizados, sabe que está haciendo todo lo que está a su alcance para evitar que se produzcan amenazas. Sus sistemas siempre serán más fuertes cuando trabaje junto con su proveedor para monitorear sus recursos.

Nagios XI monitorea las infraestructuras de TI de misión crítica para garantizar un rendimiento óptimo, incluidas aplicaciones, dispositivos, servicios, sistemas operativos, protocolos de red y métricas de sistemas. Notifica a los usuarios sobre incidentes y brinda información sobre el problema para obtener respuestas más rápidas e inteligentes.

Autor: Nagios