El gobierno de EE. UU. Está reconsiderando su enfoque de ciberseguridad después de los recientes ciberataques de alto perfil. La orden ejecutiva del presidente Biden del 12 de mayo establece algunos objetivos ambiciosos y nobles desde el punto de vista del fabricante Netsparker para ayudar a proteger a las agencias contra las amenazas actuales y llevarlas al mundo del software en la nube. Veamos qué significa el pedido específicamente para la seguridad de las aplicaciones web.

Aprendiendo de los errores del pasado

Para cualquiera que esté familiarizado con los titulares de ciberseguridad del año pasado, la orden ejecutiva es una respuesta clara a los ciberataques de SolarWinds y Colonial Pipeline y mas recientemente Kaseya, señalando los objetivos relacionados con la seguridad de la cadena de suministro de software y la infraestructura crítica contra futuros ataques y acelerando la respuesta a incidentes. Pero más allá de las medidas reactivas, también intenta reorganizar y racionalizar todo el enfoque federal de la ciberseguridad para prepararse para el futuro.

El documento comienza con el compromiso del gobierno de «proteger y asegurar sus sistemas informáticos, ya sean basados en la nube, locales o híbridos». Las recomendaciones directas que siguen comienzan con medidas reactivas centradas en amenazas y ataques contra redes y software local. La sección 3, sin embargo, mira hacia el futuro e insta a las agencias gubernamentales a «acelerar el movimiento para asegurar los servicios en la nube». Este es un enfoque pragmático: necesitamos cerrar rápidamente las brechas existentes y mejorar la seguridad aquí y ahora, pero también preparar el terreno para soluciones a largo plazo.

¿Qué pasa con las aplicaciones web?

Dado que las aplicaciones web son el vector externo más común para los ataques cibernéticos , está claro que cualquier movimiento para proteger los servicios en la nube y los productos de software futuros debe incluir la seguridad de las aplicaciones web. Leyendo entre líneas de la orden ejecutiva, muchas de las recomendaciones para garantizar el software y la seguridad de la red también se aplican a las aplicaciones web. Por ejemplo, al mejorar la “detección de vulnerabilidades de ciberseguridad y amenazas a las redes de las agencias”, las organizaciones deben tener en cuenta las vulnerabilidades web porque una aplicación web vulnerable puede proporcionar a los atacantes un punto de entrada a los sistemas internos.

Cuando agrega recomendaciones para pasar a soluciones en la nube y arquitectura de confianza cero, está claro que las aplicaciones web seguras protegidas por una autenticación sólida dominarán el mundo del software en el futuro, una tendencia confirmada durante mucho tiempo por los analistas de la industria. La construcción y el mantenimiento de este software requerirán pruebas de seguridad de la aplicación que reflejen las capacidades más recientes de los atacantes de la vida real y, al mismo tiempo, garantizarán una cobertura de prueba completa con métodos de autenticación modernos. La orden enfatiza la necesidad de una respuesta rápida a las amenazas a la seguridad. En pocas palabras, las agencias solo pueden tener éxito en esto si sus herramientas tienen una automatización potente.

Detección, análisis y pruebas de vulnerabilidades en tiempo real DAST ..

Ejecute miles de pruebas de vulnerabilidad a sitios y aplicaciones web mediante tecnicas DAST y OAST en tiempo real con 0% de falsos positivos.

Innovando para incorporar seguridad en el desarrollo web

Una consecuencia positiva del hack de SolarWinds es la creciente conciencia de que el desarrollo de software moderno depende en gran medida de componentes externos, tanto comerciales como de código abierto. Reemplazando las aplicaciones monolíticas a medida que dominaban hace tan solo una década, las aplicaciones web de hoy, incluidos los productos comerciales, combinan código personalizado y componentes de código abierto, y estos últimos suelen representar del 70% al 90% del código base . Para el desarrollo web, probar la seguridad en toda la cadena de suministro de software requiere visibilidad del estado de seguridad de toda la pila de software, incluidos todos los componentes de código abierto y las dependencias dinámicas.

La orden pide explícitamente «acciones para mejorar rápidamente la seguridad e integridad de la cadena de suministro de software» y criterios para «identificar herramientas o métodos innovadores para demostrar la conformidad con prácticas seguras». Para el desarrollo web, esto requiere visibilidad del estado de seguridad de toda la pila de software, incluidos todos los componentes de código abierto y las dependencias dinámicas. Si bien no proporciona ninguna recomendación inmediata relacionada con las herramientas, la orden anticipa los requisitos futuros para:

«… empleando herramientas automatizadas, o procesos comparables, que verifican las vulnerabilidades conocidas y potenciales y las corrigen, que deben operar regularmente, o como mínimo antes del lanzamiento del producto, la versión o la actualización»

Esta es una llamada directa para incorporar pruebas de seguridad automatizadas en la canalización de desarrollo, que ya es una práctica recomendada para los flujos de trabajo de DevOps, pero una tarea difícil para los enfoques de desarrollo menos ágiles . Tener una solución y un proceso de mejores prácticas en su lugar, completo con capacidades de informes integrales, será especialmente importante considerando el requisito adicional de «certificar la conformidad con las prácticas de desarrollo de software seguro».

Listo para el futuro con el moderno DAST

Entre otras fechas límite, la orden ejecutiva le da al Director de NIST hasta el 12 de julio para publicar las pautas para los proveedores de software relacionadas con las pruebas de seguridad del software. Cuando lleguen estas y otras pautas, tanto los proveedores como las agencias gubernamentales necesitarán soluciones que ofrezcan mejoras medibles en todos los ámbitos, y de forma rápida, teniendo en cuenta los plazos relativamente cortos. Para la seguridad de las aplicaciones web, una solución moderna de pruebas de seguridad de aplicaciones dinámicas (DAST) es una forma muy eficaz de llegar allí.

Las pruebas dinámicas, ya sean manuales o automatizadas, son una parte indispensable de cualquier proceso de prueba de seguridad de aplicaciones web. Debido a que se realiza en una aplicación en ejecución, se aproxima más a las acciones de atacantes de la vida real al encontrar superficies de ataque en todo el producto. Las herramientas DAST modernas, como Netsparker, ya no se limitan a su función tradicional de pruebas de última etapa y se pueden utilizar en varias etapas del proceso de desarrollo de software, desde el desarrollo hasta la producción. Netsparker, en particular, se creó teniendo en cuenta la automatización precisa y utiliza la tecnología de escaneo basado en pruebas para entregar informes de vulnerabilidad confirmados automáticamente directamente a los desarrolladores para una reparación rápida.

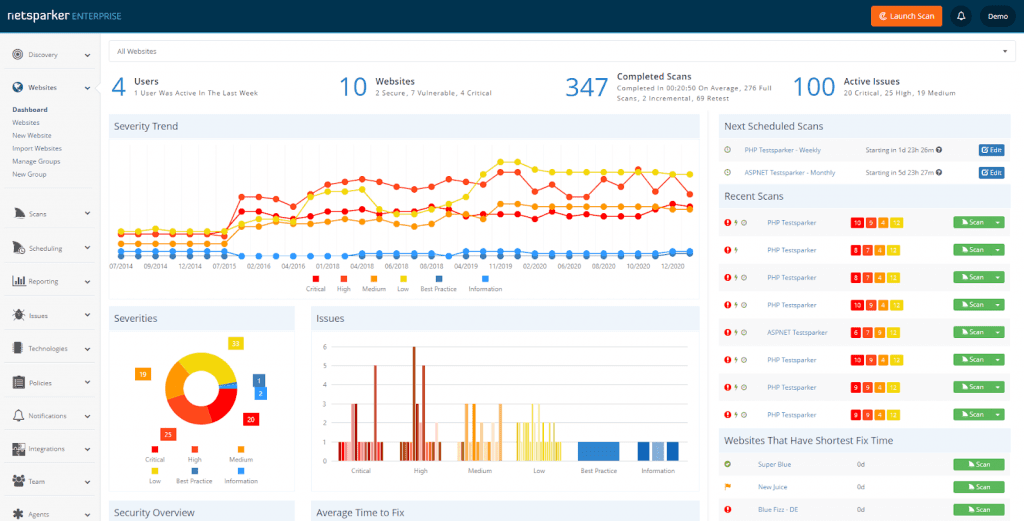

Vista de la pantalla principal de Netsparker en pruebas DAST

Mejoras rápidas hoy, seguridad optimizada mañana

Teniendo en cuenta las expectativas establecidas por la orden ejecutiva, una solución AppSec versátil y precisa como Netsparker puede ayudar a cubrir muchas bases y obtener resultados demostrables rápidamente. Esto incluye probar todos los componentes de una aplicación en ejecución, integrar la seguridad en el desarrollo, realizar pruebas previas al lanzamiento, ejecutar pruebas regulares en aplicaciones de producción y usar informes integrados para demostrar el cumplimiento. Si bien DAST no es de ninguna manera el único enfoque para las pruebas de seguridad de aplicaciones, ciertamente es el que puede ayudarlo a obtener la máxima cobertura de pruebas de seguridad y resultados medibles rápidamente, independientemente de sus flujos de trabajo de desarrollo y operaciones actuales, y el reloj ya está corriendo.

Autor: Netsparker

Si te ha gustado, ¡compártelo con tus amigos!