A veces, cuando hay un gran evento, están sucediendo tantas cosas que no puedes asimilar toda la información. Es como una gran cena de Acción de Gracias donde el pavo recibe toda la atención. Sí, el pájaro puede ser impresionante, pero la mesa probablemente también esté cargada de otros platos deliciosos que en realidad son más atractivos, dependiendo de quién seas. Los vegetarianos podrían estar entusiasmados con el aderezo, y la multitud sin gluten podría estar mirando ese puré de papas.

Nuestro lanzamiento de FortiOS 7.0 a principios de este año fue así. FortiOS admite docenas de productos con una amplia gama de características y funciones avanzadas. Y en FortiOS 7.0, agregamos tantas mejoras que afectaron áreas clave como SD-WAN, la nube y 5G que algunas personas pueden haber pasado por alto la parte Zero Trust Network Access (ZTNA) del anuncio.

Pero ZTNA es un gran problema, especialmente si está implementando estrategias de trabajo desde cualquier lugar.

Si es un cliente que posee un firewall de próxima generación de FortiGate (NGFW) que ejecuta FortiOS 7.0, puede acceder a las capacidades de ZTNA ahora. Gratis. Eso significa que si posee un FortiGate, no necesita salir y comprar otra solución ZTNA. Tú ya lo tienes. FortiGate es el firewall más implementado en todo el mundo, por lo que ZTNA gratuito ya está disponible en los más de 6 millones de NGFW de FortiGate que existen.

Y sí, lo leíste bien. ZTNA es GRATIS. Todo lo que tienes que hacer es habilitarlo.

Encuentre la solución para cualquier problema o reto dentro y fuera de empresa, encuentre aquí cualquier producto Fortinet, contacte un asesor o solicite una cotización ahora mismo!

La importancia de ZTNA y por qué es importante

ZTNA no es nuevo, pero mucha gente está hablando de él ahora porque resuelve un gran problema para muchas organizaciones. El aumento de Work from Anywhere (WFA) ha obligado a las organizaciones a echar otro vistazo a las VPN tradicionales. El modelo de seguridad de red basado en el perímetro utilizado por las VPN de «adentro significa confiables» y «afuera significa que no son confiables» ya no es suficiente. De hecho, Gartner predice que para 2023, el 60% de las empresas eliminarán las VPN tradicionales y utilizarán un modelo ZTNA.

La implementación de un modelo de confianza cero proporcionado por ZTNA garantiza que cada vez que un usuario o dispositivo solicite acceso a un recurso, se verifique antes de otorgar el acceso. La ubicación se elimina de la ecuación. Con confianza cero, no importa dónde se encuentre el usuario, dispositivo o recurso.

Puede aplicar el acceso remoto controlado de ZTNA a aplicaciones para usuarios remotos, oficinas en el hogar y otras ubicaciones, como tiendas minoristas. Es más fácil y rápido de iniciar que una VPN tradicional y ofrece un conjunto de protecciones de seguridad más granular. Y no importa si las aplicaciones están en el centro de datos, la nube privada o la nube pública. Los usuarios y las aplicaciones pueden ser geográficamente independientes y seguir teniendo conexiones seguras y fiables.

Muchas soluciones ZTNA están basadas en la nube, sin embargo, muchas personas asumen que ZTNA solo funciona desde la nube. Eso no solo es falso. Puede provocar problemas de seguridad graves y una complejidad innecesaria. Una solución solo en la nube no es suficiente; ZTNA debería estar en todas partes.

El enfoque de Fortinet para ZTNA

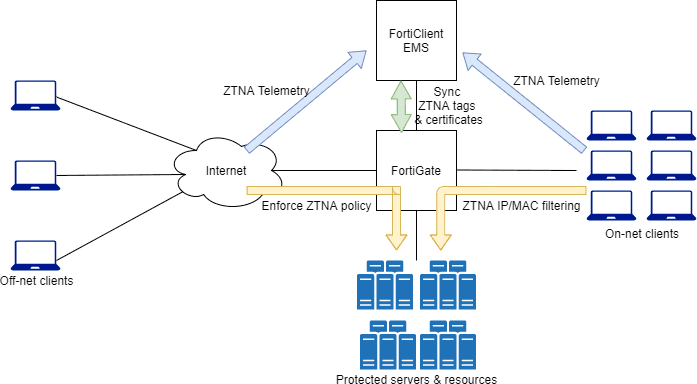

La implementación de ZTNA requiere un par de componentes: un cliente, un proxy, autenticación y seguridad. Los proveedores han adoptado dos enfoques principales para implementar ZTNA: ZTNA iniciado por el servicio o «sin cliente» y ZTNA iniciado por el punto final o «iniciado por el cliente».

El enfoque ZTNA sin cliente utiliza una arquitectura de proxy inverso, que utiliza un complemento de navegador para crear un túnel seguro y realizar la evaluación del dispositivo y la verificación de la postura. La desventaja más importante de ZTNA sin cliente es que se limita a aplicaciones basadas en la nube.

Pero debido a que la mayoría de las organizaciones tienen redes híbridas, con usuarios y dispositivos que necesitan acceso a los recursos en cualquier lugar, en cualquier momento y desde cualquier lugar, Fortinet utiliza proxies de acceso en las instalaciones y en la nube. Y con el lanzamiento de FortiOS 7.0, su infraestructura Fortinet existente se puede convertir en la parte más nueva de una arquitectura de confianza cero. Los firewalls de próxima generación de FortiGate (NGFW) y la protección de punto final FortiClient ahora emplean capacidades ZTNA con administración simplificada desde el primer momento.

Se utiliza la misma política de acceso a la aplicación adaptable tanto si los usuarios están dentro como fuera de la red. Esto se debe a que ZTNA está integrado en FortiOS, lo que significa que está estrechamente integrado en Fortinet Security Fabric , la plataforma de malla de ciberseguridad de mayor rendimiento de la industria , para simplificar la administración y la visibilidad en toda la red. También puede implementar ZTNA de forma incremental simplemente cambiando la configuración seleccionada. De esa manera, puede comenzar con una aplicación, un conjunto de usuarios o una sección de su red e implementar capacidades específicas de confianza cero a lo largo del tiempo.

ZTNA es solo el comienzo. La mayoría de las organizaciones no pasan a un modelo de confianza cero de una vez; lo hacen gradualmente. Por lo tanto, es importante seleccionar soluciones que sean fáciles de integrar con una estrategia de confianza cero en evolución. Los NGFW de FortiGate están diseñados para integrarse fácilmente con otras soluciones para ayudarlo a implementar la confianza cero en toda su red, paso a paso.

Por supuesto, los NGFW de FortiGate ofrecen más que solo ZTNA

Además de ZTNA, los NGFW de FortiGate incluyen una amplia gama de capacidades avanzadas más allá de las funciones tradicionales de firewall e IPS, como segmentación interna, inspección SSL, filtrado web e incluso SD-WAN y SD-Branch. Las plataformas FortiGate interoperan sin problemas independientemente de dónde o en qué factor de forma se implementen, las organizaciones tienen la flexibilidad de implementar una seguridad consistente en todas partes, ya sea en las instalaciones, en la sucursal o como soluciones virtuales nativas de la nube en sus entornos de múltiples nubes. El procesamiento en el borde se beneficia de los firewalls locales, que pueden aplicar el procesamiento en el sitio en lugar del «viaje de ida y vuelta» a los sistemas remotos que requieren las soluciones solo en la nube, lo que las hace más eficientes en términos de energía que las máquinas virtuales y, al mismo tiempo, reduce problemas como la latencia.

Construidos con ASIC personalizados, los NGFW de FortiGate ofrecen hasta 15 veces el rendimiento de las soluciones de la competencia con una seguridad similar activada; creemos que es una de las muchas razones por las que Gartner ha nombrado a Fortinet líder en los cuadrantes mágicos de WAN Edge y Network Firewall 2021 con el mismo Producto FortiGate. De hecho, es la única solución del mercado capaz de inspeccionar la transmisión de video sin introducir latencia.

La construcción de una plataforma de malla de ciberseguridad, lo que nos gusta llamar Fortinet Security Fabric, comienza con herramientas diseñadas para funcionar como parte de un sistema integrado. Fortinet se ha comprometido a innovar este enfoque durante más de una década, construido alrededor de FortiOS y la plataforma multifacética FortiGate diseñada para respaldar y asegurar la forma en que las organizaciones de hoy necesitan administrar sus negocios. Ahora eso incluye la solución WFA más completa de la industria, incluida la ZTNA gratuita.

Autor:

Peter Newton

Si te ha gustado, ¡compártelo con tus amigos!