Un investigador de seguridad dijo que incautaron las credenciales de un servicio interno de AWS al explotar una vulnerabilidad de lectura de archivos locales en una instancia EC2 del Servicio de base de datos relacional (RDS).

El crédito por el descubrimiento es para Gafnit Amiga, director de investigación de seguridad de la firma israelí de seguridad en la nube Lightspin, quien le dijo a The Daily Swig que la investigación fue notable «porque la carga útil final son todos los comandos SQL».

El impacto fue oscurecido por el hecho de que AWS se negó a divulgar el propósito o la implementación del servicio interno vulnerable, pero le dijo a Amiga que cualquier abuso no habría puesto en peligro los datos del cliente.

Si bien reconoció el atractivo de los servicios de AWS , el hallazgo mostró que «envolver servicios de terceros como PostgreSQL e intentar proporcionar a los usuarios funciones avanzadas es a veces un arma de doble filo», dijo Amiga.

AWS ha abordado de manera integral la vulnerabilidad y dijo que no encontró evidencia de explotación hostil, según el investigador.

Camino al avance

Amiga comenzó la investigación activando una instancia RDS usando el motor Amazon Aurora PostgreSQL y conectándose a la base de datos usando psql, según una publicación de blog que documenta el proceso.

Se dispuso a acceder a la máquina subyacente que ejecutaba PostgreSQL, “así que busqué algo que me permitiera ejecutar comandos del sistema operativo, enviar solicitudes de red o leer archivos locales”, explicó el investigador.

“Después de probar todas las técnicas sencillas conocidas, decidí repasar las extensiones”.

RDS admite muchas extensiones para PostgreSQL, «pero sentí que las posibilidades de que se pierdan algo allí son mayores porque no es tan simple hacer una integración segura con un código de terceros», continuó.

El investigador examinó la funcionalidad de 8 a 10 de esas extensiones y los objetos que crearon dentro de Postgres antes de posarse en uno que produjo un avance potencial: log_fdw .

Omitiendo la validación

Usando la extensión log_fdw , Amiga intentó cruzar la ruta al crear una tabla externa, pero esto generó una excepción que decía «la ruta del archivo de registro especificada no era válida».

Después de probar otra ruta relativa, identificó la fuente del error como una función de validación.

AWS creó un contenedor de datos externos personalizado, que puede obtener datos de archivos externos, para log_fdw con funciones de controlador y validación.

Un avance potencial surgió cuando se supo que la función de validación es opcional para datos extranjeros.

Amiga potencialmente tenía permiso para actualizar la función de validación usando el rol rds_superuser . “Solo esperaba que validaran la ruta solo en la función de validación”, dijo.

Esta esperanza se cumplió cuando el investigador abandonó la función de validación y el recorrido de la ruta tuvo éxito.

Luego encontró credenciales temporales de administración de acceso e identidad (IAM) en csd-grover-credentials.json , que comprenden una clave pública y una clave privada , que resultó estar conectada a un rol interno con el nombre de csd-grover-role .

Luego, Amiga pudo descubrir y acceder a un servicio interno correspondiente de ‘Grover’.

La vulnerabilidad se informó a AWS el 9 de diciembre. AWS aplicó un parche inicial para las versiones recientes de los motores RDS y Aurora PostgreSQL el 14 de diciembre, luego confirmó el 22 de marzo que todas las versiones admitidas actuales estaban reparadas y que los clientes potencialmente afectados habían recibido instrucciones de mitigación. .

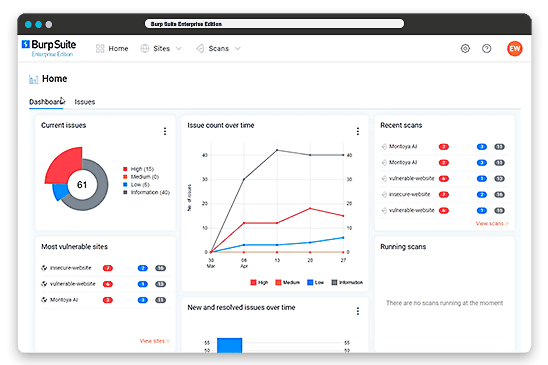

Escanéalo todo. Con el escáner de vulnerabilidad web dinámico habilitado para empresas.

NORTH NETWORKS es Distribuidor de BURP SUITE con valor agregado, solicita una cotización o demo ahora mismo y no exponga a su empresa a un desastre de seguridad.

Si te ha gustado, ¡compártelo con tus amigos!