Un afiliado de BlackByte ransomware está utilizando una nueva herramienta de robo de datos personalizada llamada ‘ExByte’ para robar datos de dispositivos Windows comprometidos rápidamente.

Se cree que la filtración de datos es una de las funciones más importantes en los ataques de doble extorsión, y BleepingComputer dijo que las empresas suelen pagar demandas de rescate para evitar la fuga de datos que para recibir un descifrador.

Debido a esto, las operaciones de ransomware, incluidas ALPHV y LockBit , trabajan constantemente para mejorar sus herramientas de robo de datos.

Al mismo tiempo, otros actores de amenazas, como Karakurt , ni siquiera se molestan en cifrar las copias locales, centrándose únicamente en la exfiltración de datos.

La herramienta de exfiltración de datos Exbyte

Exbyte fue descubierto por investigadores de seguridad de Symantec, quienes dicen que los actores de amenazas usan la herramienta de exfiltración basada en Go para cargar archivos robados directamente al servicio de almacenamiento en la nube de Mega.

Tras la ejecución, la herramienta realiza comprobaciones antianálisis para determinar si se está ejecutando en un entorno de espacio aislado y comprueba si hay depuradores y procesos antivirus.

Los procesos de verificación de Exbyte son:

- MegaDumper 1.0 por CodeCracker / SnD

- Importar reconstructor

- x64dbg

- x32dbg

- OLLYDBG

- WinDbg

- El desensamblador interactivo

- Depurador de inmunidad – [CPU]

Además, el malware comprueba la presencia de los siguientes archivos DLL:

- avghooka.dll

- avghookx.dll

- sxin.dll

- sf2.dll

- sbiedll.dll

- snxhk.dll

- cmdvrt32.dll

- cmdvrt64.dll

- wpespy.dll

- vmcheck.dll

- pstorec.dll

- dir_watch.dll

- api_log.dll

- dbghelp.dll

El binario del ransomware BlackByte también implementa estas mismas pruebas, pero la herramienta de filtración debe ejecutarlas de forma independiente, ya que la filtración de datos tiene lugar antes del cifrado de archivos.

Si las pruebas están limpias, Exbyte enumera todos los archivos de documentos en el sistema violado y los carga en una carpeta recién creada en Mega usando credenciales de cuenta codificadas.

«A continuación, Exbyte enumera todos los archivos de documentos en la computadora infectada, como archivos .txt, .doc y .pdf, y guarda la ruta completa y el nombre del archivo en %APPDATA%\dummy», explica el informe de Symantec.

«Los archivos enumerados luego se cargan en una carpeta que crea el malware en Mega.co.nz. Las credenciales para la cuenta Mega utilizada están codificadas en Exbyte».

Nagios es un poderoso sistema de administración de TI y un paquete de software de monitoreo de TI que permite a las organizaciones identificar y resolver problemas de infraestructura de TI antes de que afecten los procesos comerciales críticos.

Conocer..

BlackByte sigue siendo fuerte

BlackByte inició operaciones en el verano de 2021 y, para febrero de 2022, la pandilla había violado muchas organizaciones públicas y privadas, incluida la infraestructura crítica en los Estados Unidos .

Los analistas de Symantec informan que los ataques BlackByte recientes se basan en la explotación de los conjuntos de fallas ProxyShell y ProxyLogon del año pasado en los servidores de Microsoft Exchange.

Además, los intrusos usan herramientas como AdFind, AnyDesk, NetScan y PowerView para moverse lateralmente.

Los ataques recientes emplean la versión 2.0 del ransomware, eliminando Kernel Notify Routines para eludir las protecciones EDR, como analizó Sophos en un informe de octubre .

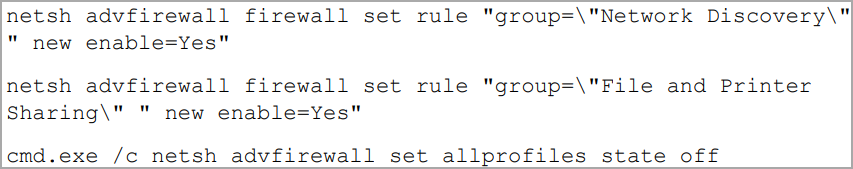

Al igual que otras operaciones de ransomware, BlackByte elimina las instantáneas de volumen para evitar una fácil restauración de datos, modifica la configuración del firewall para abrir todas las conexiones remotas y, finalmente, se inyecta en una instancia de «scvhost.exe» para la fase de cifrado.

Según un informe Intel 471 publicado ayer, en el tercer trimestre de 2022, BlackByte se dirigió principalmente a organizaciones en África.

Fuentes: www.bleepingcomputer.com

Si te ha gustado, ¡compártelo con tus amigos!