La pandilla de ransomware LockBit se atribuyó la responsabilidad de un ciberataque contra el grupo automotriz multinacional alemán Continental.

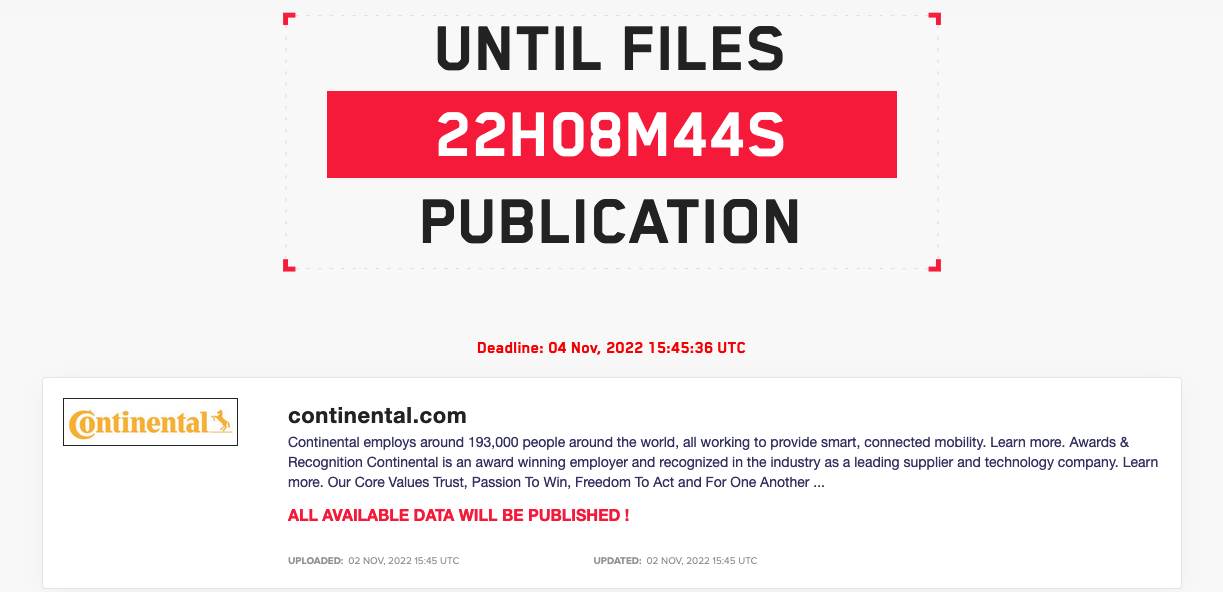

LockBit también supuestamente robó algunos datos de los sistemas de Continental y amenazan con publicarlos en su sitio de fuga de datos si la empresa no accede a sus demandas dentro de las próximas 22 horas.

La pandilla aún no ha puesto a disposición ningún detalle sobre qué datos extrajeron de la red de Continental o cuándo ocurrió la violación.

Las pandillas de ransomware comúnmente publican datos en sus sitios de fuga como una táctica para asustar a sus víctimas para que negocien un trato o regresen a la mesa de negociación.

Dado que LockBit dice que publicará «todos los datos disponibles», esto indica que Continental aún debe negociar con la operación de ransomware o ya se ha negado a cumplir con las demandas.

Netsparker combina la gestión de la seguridad de las aplicaciones con integraciones e informes que mejoran el flujo de trabajo de su equipo.

Conocer..

Violado en un ciberataque de agosto

La vicepresidenta de comunicaciones y marketing de Continental, Kathryn Blackwell, no confirmó las afirmaciones de LockBit y no compartió ningún detalle sobre el ataque cuando BleepingComputer se acercó, sino que, en cambio, vinculó a un comunicado de prensa del 24 de agosto sobre un ataque cibernético que condujo a una violación de Los sistemas de Continental.

Según el comunicado de prensa, la empresa detectó una brecha de seguridad a principios de agosto después de que los atacantes se infiltraran en partes de sus sistemas de TI.

«Inmediatamente después de que se descubrió el ataque, Continental tomó todas las medidas defensivas necesarias para restaurar la integridad total de sus sistemas de TI», dijo Continental.

«Con el apoyo de expertos externos en ciberseguridad, la empresa está realizando una investigación sobre el incidente. La investigación está en curso».

Continental reportó ventas de 33.800 millones de euros en 2021 y emplea a más de 190.000 personas en 58 países y mercados.

La pandilla del ransomware LockBit

El ransomware LockBit apareció por primera vez en septiembre de 2019 como una operación de ransomware como servicio (RaaS). Se relanzó como LockBit 2.0 RaaS en junio de 2021 después de que los grupos de ransomware fueran prohibidos en los foros de ciberdelincuencia [1, 2].

En febrero, el FBI lanzó una alerta rápida que contenía indicadores de compromiso de LockBit y pedía a las organizaciones violadas por la pandilla que informaran cualquier incidente con urgencia.

Varios meses después, en junio, LockBit lanzó ‘LockBit 3.0’ e introdujo opciones de pago en criptomoneda Zcash, nuevas tácticas de extorsión, así como el primer programa de recompensas por errores de ransomware.

A principios de este año, LockBit también reclamó ataques de ransomware contra el Servicio de Impuestos Internos de Italia y el gigante de la seguridad digital Entrust. En 2021, la compañía Accenture de Fortune 500 también confirmó que fue violada después de que la pandilla pidiera un rescate de $50 millones para no filtrar datos robados de su red.

Sin embargo, las afirmaciones de LockBit de que violaron Mandiant fueron rechazadas por la compañía de seguridad cibernética y resultaron ser nada más que un intento de distanciarse de la pandilla de ciberdelincuencia Evil Corp luego de un informe de Mandiant que vincula a los dos.

A qué riesgos estamos expuestos

Lo primero que debe quedar claro es que las barreras de seguridad, en muchos casos, son demasiado fácil de saltar para los actores maliciosos. Especialmente si tienen sus ojos puestos encima de tu laptop o teléfono. Muchos de nosotros permitimos que las notificaciones aparezcan todo el tiempo en nuestras pantallas. Incluso algunos nos acostumbramos tanto a recibir notificaciones que simplemente las ignoramos. Sin embargo, los que miran por encima del hombro, no lo hacen.

Me parece pertinente remarcar que la víctima en el ejemplo anterior de PayPal era una persona con más de 20 años de experiencia en ciberseguridad. Si él pudo ser estafado de esta manera, muchos otros podrían serlo, y una vez que un criminal tiene acceso a tu cuenta, podría:

- Cambiar las credenciales de inicio de sesión y luego extorsionar a las víctimas que quieren recuperar el acceso.

- Utilizar técnicas de fuerza bruta para probar las mismas credenciales de inicio de sesión para acceder a otras cuentas.

- Robar tu información personal para realizar fraudes con tu identidad o enviar mensajes de phishing.

- Acceder y desviar fondos a sus propias cuentas.

- Intimidar a las víctimas publicando contenido inapropiado desde sus cuentas.

Cómo prevenir ser víctima

El impacto de sufrir el secuestro de una cuenta puede durar muchos meses. Si los actores maliciosos han logrado robar fondos e información personal, podrías sufrir de intentos de phishing en los meses siguientes. Recuperar los fondos perdidos y restablecer los datos de tus tarjetas de crédito, por ejemplo, puede llevar aún más tiempo. Considerando esto, aquí hay algunas recomendaciones para reducir el riesgo de ser víctima de esta modalidad:

- Nunca reutilices contraseñas en todas tus cuentas. Utiliza un administrador de contraseñas para almacenar credenciales únicas y seguras. Activa la autenticación en dos pasos (MFA), pero elige una aplicación de autenticación (por ejemplo, Google Authenticator, Microsoft Authenticator) en lugar de la opción de código SMS.

- Siempre mantente alerta al iniciar sesión en tus cuentas en público. Eso podría significar dejar de trabajar en aviones, trenes, aeropuertos, vestíbulos de hoteles o lugares similares abarrotados de gente. O, al menos, trabajar de espaldas a una pared.

- Usa una pantalla de privacidad para la computadora. De esta manera reducirás considerablemente la visibilidad de tu pantalla para quienes no estén frente al monitor.

- Desactiva las notificaciones visualización del contenido de las notificaciones en pantalla para SMS, correos electrónicos y alertas para evitar ejemplos de ataque como los que Jake demostró anteriormente. Si alguien accede a una de tus cuentas, y no fuiste tú, investiga de inmediato.

- Prácticamente no hace falta decirlo, pero nunca dejes ningún dispositivo fuera de tu atención en un espacio público. Y asegúrate de que esté bloqueados con códigos de acceso fuertes.

Los delincuentes que se dedican a espiar por encima del hombro siguen siendo una amenaza, en gran medida, subestimada. Esto no significa que probablemente intenten engañarte con más frecuencia de esta manera que a través de un phishing. Pero, sí aplican las mismas reglas: mantenerse alerta, estar preparado y realizar buenas prácticas de seguridad.

Fuente: bleepingcomputer

Si te ha gustado, ¡compártelo con tus amigos!