El código de explotación de prueba de concepto ahora está disponible en línea para una vulnerabilidad crítica de omisión de autenticación en varios productos de VMware que permite a los atacantes obtener privilegios de administrador.

VMware lanzó actualizaciones de seguridad para abordar la falla CVE-2022-22972 que afecta a Workspace ONE Access, VMware Identity Manager (vIDM) o vRealize Automation.

La compañía también compartió soluciones temporales para los administradores que no pueden aplicar parches a los dispositivos vulnerables de inmediato, lo que les obliga a deshabilitar a todos los usuarios excepto a un administrador aprovisionado.

Edición Empresarial de Burp Suite

Más seguro no debería significar menos ágil

Escanéalo todo. Con el escáner de vulnerabilidad web dinámico habilitado para empresas.

Los investigadores de seguridad de Horizon3 publicaron un exploit de prueba de concepto (PoC) y un análisis técnico para esta vulnerabilidad hoy, luego de un anuncio realizado el martes de que un PoC CVE-2022-22972 estará disponible a finales de esta semana.

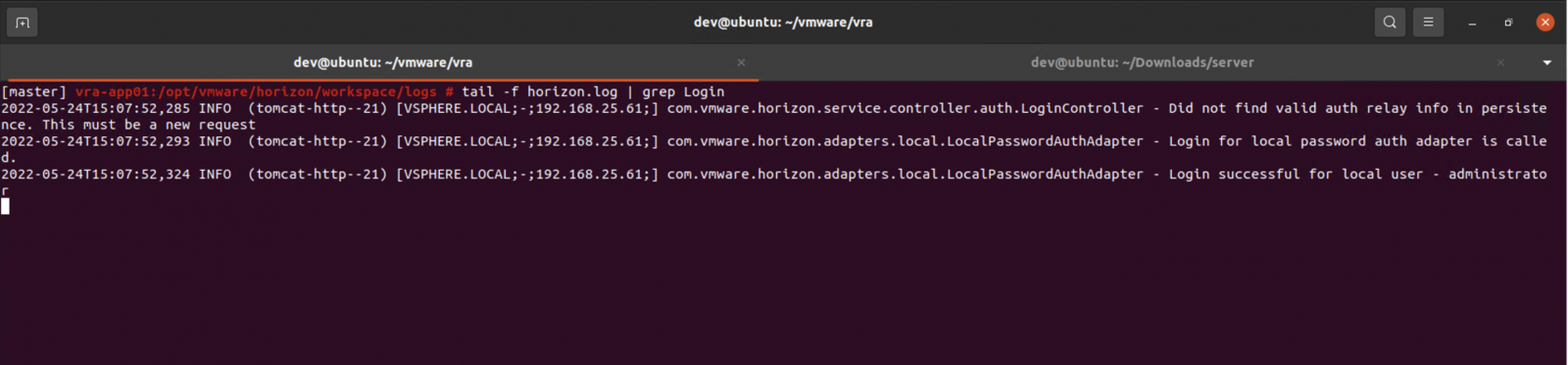

«Este script se puede usar mediante la omisión de la autenticación en vRealize Automation 7.6 mediante CVE-2022-22972», dijeron los investigadores.

«Workspace ONE y vIDM tienen puntos finales de autenticación diferentes, pero el quid de la vulnerabilidad sigue siendo el mismo.

Si bien Shodan solo muestra una cantidad limitada de dispositivos de VMware expuestos a ataques que apuntarían a este error, hay varias organizaciones de la industria de la salud, la educación y el gobierno estatal con un mayor riesgo de ser atacados.

CVE-2022-22972 es una vulnerabilidad de manipulación de encabezado ‘Host’ relativamente simple. Los atacantes motivados no tendrían dificultades para desarrollar un exploit para esta vulnerabilidad”, agregó Horizon3.

Inicio de sesión exitoso como administrador de vRealize Automation (Horizon3)

Inicio de sesión exitoso como administrador de vRealize Automation (Horizon3)

Falla de seguridad crítica con ramificaciones «graves»

«Esta vulnerabilidad crítica debe parchearse o mitigarse de inmediato según las instrucciones en VMSA-2021-0014», advirtió VMware la semana pasada.

«Las ramificaciones de esta vulnerabilidad son graves. Dada la gravedad de la vulnerabilidad, recomendamos encarecidamente una acción inmediata».

La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) destacó aún más el nivel de gravedad de esta falla de seguridad al emitir una nueva Directiva de emergencia que ordenaba a las agencias de la Rama Ejecutiva Civil Federal (FCEB) actualizar o eliminar urgentemente los productos VMware de sus redes.

En abril, VMware corrigió otras dos vulnerabilidades críticas , un error de ejecución remota de código (CVE-2022-22954) y una escalada de privilegios «raíz» (CVE-2022-229600) en VMware Workspace ONE Access y VMware Identity Manager.

Aunque el desvío de autenticación de VMware CVE-2022-22972 aún no se explota en la naturaleza, los atacantes han comenzado a abusar de los abordados en abril dentro de las 48 horas para sistemas vulnerables de puerta trasera e implementar mineros de monedas .

“CISA espera que los actores de amenazas desarrollen rápidamente una capacidad para explotar estas vulnerabilidades recientemente lanzadas en los mismos productos VMware afectados”, dijo la agencia de seguridad cibernética.

Fuente: bleepingcomputer

Si te ha gustado, ¡compártelo con tus amigos!