Los investigadores de seguridad han lanzado un exploit de prueba de concepto (PoC) para una vulnerabilidad de máxima gravedad en la solución de gestión de eventos e información de seguridad (SIEM) de Fortinet, que fue parcheada en febrero.

Registrada como CVE-2024-23108 , esta falla de seguridad es una vulnerabilidad de inyección de comandos descubierta y reportada por el experto en vulnerabilidades de Horizon3, Zach Hanley, que permite la ejecución remota de comandos como root sin requerir autenticación.

«La neutralización múltiple inadecuada de elementos especiales utilizados en una vulnerabilidad de comando del sistema operativo [CWE-78] en el supervisor FortiSIEM puede permitir que un atacante remoto no autenticado ejecute comandos no autorizados a través de solicitudes API diseñadas», dice Fortinet .

CVE-2024-23108 afecta a FortiClient FortiSIEM versiones 6.4.0 y superiores y fue parcheado por la compañía el 8 de febrero, junto con una segunda vulnerabilidad RCE ( CVE-2024-23109 ) con una puntuación de gravedad de 10/10.

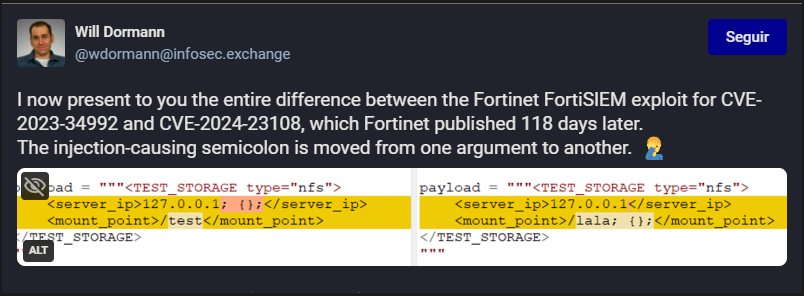

Después de negar primero que los dos CVE fueran reales y afirmar que en realidad eran duplicados de una falla similar (CVE-2023-34992) corregida en octubre, Fortinet también dijo que la divulgación de los CVE fue «un error a nivel de sistema» porque fueron erróneamente generado debido a un problema de API.

Sin embargo, la compañía finalmente confirmó que ambas eran variantes de CVE-2023-34992 con la misma descripción que la vulnerabilidad original.

PRUEBAS DE SEGURIDAD DE APLICACIONES WEB

Escanee fácilmente en lugares a los que la mayoría de los escáneres DAST de vulnerabilidades no pueden llegar.

Conocer..

El martes, más de tres meses después de que Fortinet publicara actualizaciones de seguridad para corregir esta falla de seguridad, el equipo de ataque de Horizon3 compartió una prueba de concepto (PoC) y publicó un análisis técnico profundo .

«Si bien los parches para el problema PSIRT original, FG-IR-23-130, intentaron escapar de las entradas controladas por el usuario en esta capa agregando la utilidad wrapShellToken(), existe una inyección de comando de segundo orden cuando ciertos parámetros se especifican en datastore.py se envían», dijo Hanley.

«Los intentos de explotar CVE-2024-23108 dejarán un mensaje de registro que contiene un comando fallido con la prueba nfs de datastore.py».

El exploit PoC lanzado hoy por Horizon3 ayuda a ejecutar comandos como root en cualquier dispositivo FortiSIEM expuesto a Internet y sin parches.

El equipo de ataque de Horizon3 también lanzó un exploit PoC para una falla crítica en el software FortiClient Enterprise Management Server (EMS) de Fortinet, que ahora se explota activamente en los ataques.

Las vulnerabilidades de Fortinet se explotan con frecuencia (a menudo como días cero) en ataques de ransomware y ciberespionaje dirigidos a redes corporativas y gubernamentales.

Por ejemplo, la compañía reveló en febrero que los piratas informáticos chinos Volt Typhoon utilizaron dos fallas de VPN SSL de FortiOS (CVE-2022-42475 y CVE-2023-27997) para implementar el troyano de acceso remoto Coathanger (RAT), una cepa de malware que también fue recientemente utilizado como puerta trasera para una red militar del Ministerio de Defensa holandés .

Fuente: bleepingcomputer