Los piratas informáticos están explotando activamente una vulnerabilidad de ejecución remota de código (RCE) sin parches en Zimbra Collaboration Suite (ZCS), un cliente web y servidor de correo electrónico ampliamente implementado.

La vulnerabilidad de día cero se rastrea como CVE-2022-41352 , calificada como crítica (puntaje CVSS v3: 9.8), y permite que un atacante cargue archivos arbitrarios a través de «Amavis» (sistema de seguridad de correo electrónico).

La explotación exitosa de la vulnerabilidad permite a un atacante sobrescribir la webroot de Zimbra, implantar código shell y acceder a las cuentas de otros usuarios.

La vulnerabilidad se descubrió como un día cero a principios de septiembre cuando los administradores publicaron detalles de los ataques en los foros de Zimbra .

Causado por el uso inseguro de cpio

La causa raíz de la vulnerabilidad es el uso de la utilidad de archivado de archivos ‘cpio’ para extraer archivos cuando Amavis escanea un archivo en busca de virus.

El componente cpio tiene una falla que permite a un atacante crear archivos que se pueden extraer en cualquier lugar de un sistema de archivos accesible para Zimbra.

Cuando se envía un correo electrónico a un servidor Zimbra, el sistema de seguridad de Amavis extraerá el archivo para realizar un análisis de virus de su contenido. Sin embargo, si extrae un archivo .cpio, .tar o .rpm especialmente diseñado, el contenido podría extraerse a la raíz web de Zimbra.

Usando esta vulnerabilidad, un atacante podría implementar shells web en la raíz de Zimbra, brindándoles efectivamente acceso shell al servidor.

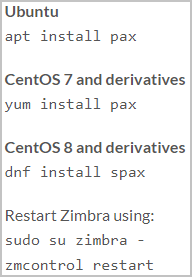

Zimbra lanzó un aviso de seguridad el 14 de septiembre para advertir a los administradores de sistemas que instalen Pax, una utilidad de archivo portátil, y reinicien sus servidores Zimbra para reemplazar cpio, que es el componente vulnerable.

«Si el paquete pax no está instalado, Amavis recurrirá al uso de cpio, desafortunadamente, el respaldo está mal implementado (por Amavis) y permitirá que un atacante no autenticado cree y sobrescriba archivos en el servidor Zimbra, incluido el webroot de Zimbra ”, advirtió el aviso de seguridad de septiembre .

«Para la mayoría de los servidores Ubuntu, el paquete pax ya debería estar instalado, ya que es una dependencia de Zimbra. Debido a un cambio de paquete en CentOS, existe una alta probabilidad de que pax no esté instalado».

Instalar Pax es suficiente para mitigar el problema, ya que Amavis lo prefiere a cpio automáticamente, por lo que no se requiere configuración adicional.

Encuentre y solucione rápidamente las vulnerabilidades que ponen sus aplicaciones web en riesgo de ataque. Disfrute de más tranquilidad, sin invertir más de su tiempo limitado.

Conocer..

Vulnerabilidad explotada activamente

Si bien la vulnerabilidad se ha explotado activamente desde septiembre, un nuevo informe de Rapid7 nuevamente arroja luz sobre su explotación activa e incluye un exploit PoC que permite a los atacantes crear archivos maliciosos fácilmente.

Peor aún, las pruebas realizadas por Rapid7 muestran que muchas distribuciones de Linux compatibles oficialmente con Zimbra todavía no instalan Pax de forma predeterminada, lo que hace que estas instalaciones sean vulnerables al error.

Estas distribuciones incluyen Oracle Linux 8, Red Hat Enterprise Linux 8, Rocky Linux 8 y CentOS 8. Las versiones anteriores de LTS de Ubuntu, 18.04 y 20.04, incluyen Pax, pero el paquete se eliminó en 22.04.

Dado que los exploits de prueba de concepto (PoC) han estado disponibles públicamente durante un tiempo, el riesgo de no implementar la solución alternativa es grave.

«Además de esta vulnerabilidad de día 0 de cpio, Zimbra también sufre de una vulnerabilidad de escalada de privilegios de día 0, que tiene un módulo Metasploit. Eso significa que este día 0 en cpio puede conducir directamente a un compromiso raíz remoto de Zimbra Collaboration Suite servidores», advierten además los investigadores .

Zimbra planea mitigar este problema de manera decisiva al desaprobar cpio y hacer de Pax un requisito previo para Zimbra Collaboration Suite, lo que obliga a su uso.

Sin embargo, los riesgos continúan para las instalaciones existentes, por lo que los administradores deben tomar medidas inmediatas para proteger sus servidores ZCS.

Fuentes: bleepingcomputer.com

Si te ha gustado, ¡compártelo con tus amigos!