Se ha encontrado un nuevo malware de limpieza de datos llamado CryWiper dirigido a las agencias gubernamentales rusas, incluidas las oficinas del alcalde y los tribunales.

«Aunque se disfraza de ransomware y extorsiona a la víctima por ‘descifrar’ los datos, en realidad no los cifra, sino que los destruye a propósito en el sistema afectado», dijeron en un escrito los investigadores de Kaspersky Fedor Sinitsyn y Janis Zinchenko.

La publicación de noticias en idioma ruso Izvestia compartió detalles adicionales de los ataques. Las intrusiones no se han atribuido a un grupo adversario específico hasta el momento.

Un malware basado en C++, CryWiper está configurado para establecer la persistencia a través de una tarea programada y comunicarse con un servidor de comando y control (C2) para iniciar la actividad maliciosa.

Además de finalizar los procesos relacionados con la base de datos y los servidores de correo electrónico, el malware está equipado con capacidades para eliminar instantáneas de archivos y modificar el Registro de Windows para evitar conexiones RDP en un intento probable de obstruir los esfuerzos de respuesta a incidentes.

Como último paso, corrompe todos los archivos con la excepción de aquellos con extensiones «.exe», «.dll», «lnk», «.sys» y «.msi», mientras que también omite directorios específicos, incluido C :\Windows, Boot y tmp, que de lo contrario podrían dejar la máquina inoperable.

Aproveche la solución de evaluación de vulnerabilidades más confiable del sector para evaluar toda la superficie de ataque moderna. Vaya más allá de sus activos de TI tradicionales, proteja su infraestructura en la nube y obtenga visibilidad hacia su superficie de ataque conectada a Internet.

Conocer..

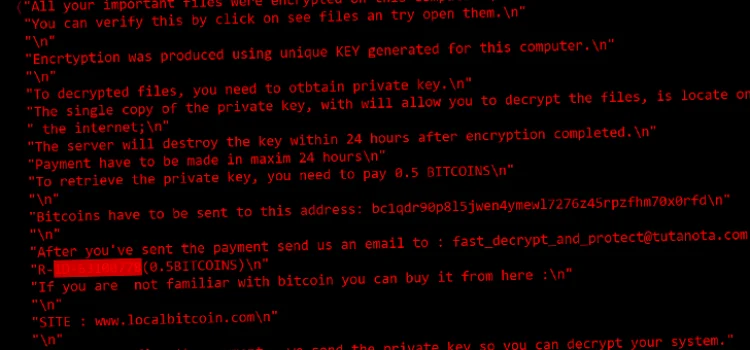

Los archivos sobrescritos con datos basura se agregan posteriormente con una extensión llamada «.CRY», luego de lo cual se suelta una nota de rescate para dar la impresión de que es un programa de ransomware, instando a la víctima a pagar 0,5 Bitcoin para recuperar el acceso.

«La actividad de CryWiper muestra una vez más que el pago del rescate no garantiza la recuperación de los archivos», dijeron los investigadores, afirmando que el malware «destruye deliberadamente el contenido de los archivos».

CryWiper es la segunda cepa de malware de borrador de represalia dirigida a Rusia después de RURansom, un borrador basado en .NET que se encontró apuntando a entidades en el país a principios de marzo.

El conflicto en curso entre Rusia y Ucrania ha implicado el despliegue de múltiples wipers y este último se vio afectado por una amplia gama de malware como WhisperGate, HermeticWiper, AcidRain, IsaacWiper, CaddyWiper, Industroyer2 y DoubleZero.

«Los wipers pueden ser efectivos independientemente de las habilidades técnicas del atacante, ya que incluso el wiper más simple puede causar estragos en los sistemas afectados», dijo el investigador de Trellix Max Kersten en un análisis de malware destructivo el mes pasado.

«El tiempo requerido para crear una pieza de malware de este tipo es bajo, especialmente si se compara con puertas traseras de espionaje complejas y las vulnerabilidades que a menudo las acompañan.

Fuente: thehackernews

Si te ha gustado, ¡compártelo con tus amigos!