Se encontraron más de 900 000 clústeres de Kubernetes mal configurados expuestos en Internet a escaneos potencialmente maliciosos, algunos incluso vulnerables a ciberataques que exponen datos.

Kubernetes es un sistema de orquestación de contenedores de código abierto muy versátil para hospedar servicios en línea y administrar cargas de trabajo en contenedores a través de una interfaz API uniforme.

Disfruta de tasas de adopción y crecimiento masivas gracias a su escalabilidad, flexibilidad en entornos de múltiples nubes, portabilidad, costo, desarrollo de aplicaciones y reducciones en el tiempo de implementación del sistema.

Sin embargo, si Kubernetes no está configurado correctamente, los actores remotos podrían acceder a recursos internos y activos privados que no estaban destinados a hacerse públicos .

Además, dependiendo de la configuración, los intrusos a veces pueden escalar sus privilegios de los contenedores para romper el aislamiento y pasar a los procesos del host , otorgándoles acceso inicial a las redes corporativas internas para futuros ataques.

Encontrar Kubernetes expuestos

Los investigadores de Cyble realizaron un ejercicio para ubicar instancias de Kubernetes expuestas en Internet, utilizando herramientas de escaneo y consultas de búsqueda similares a las empleadas por actores malintencionados.

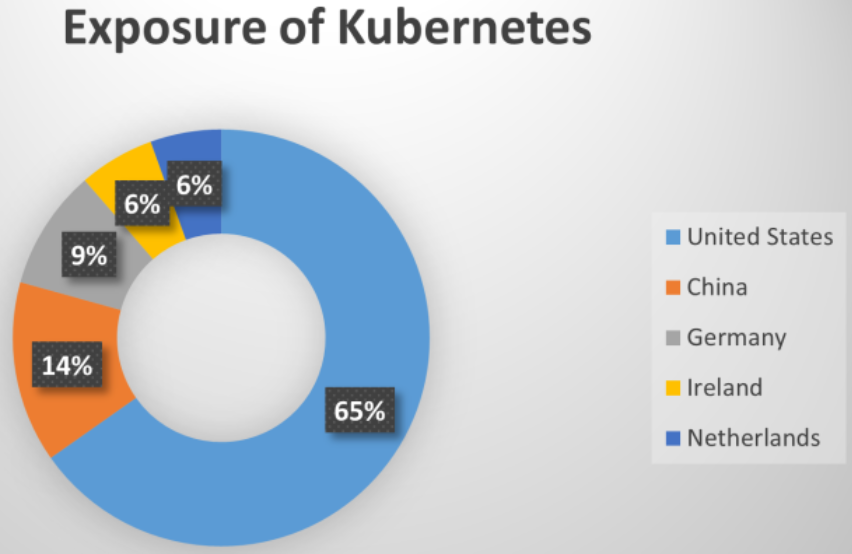

Los resultados muestran 900 000 servidores Kubernetes masivos, con el 65 % de ellos (585 000) ubicados en los Estados Unidos, el 14 % en China, el 9 % en Alemania, mientras que los Países Bajos e Irlanda representaron el 6 % cada uno.

Nagios es un poderoso sistema de administración de TI y un paquete de software de monitoreo de TI que permite a las

organizaciones identificar y resolver problemas de infraestructura de TI antes de que afecten los procesos comerciales críticos.

Países con más instancias expuestas (Cyble)

De los servidores expuestos, los puertos TCP más expuestos fueron «443», con poco más de un millón de instancias, «10250» contando 231, 200 y «6443» con 84 400 resultados.

Es esencial subrayar que no todos estos clústeres expuestos son explotables, e incluso entre los que lo son, el nivel de riesgo varía según la configuración individual.

Casos de alto riesgo

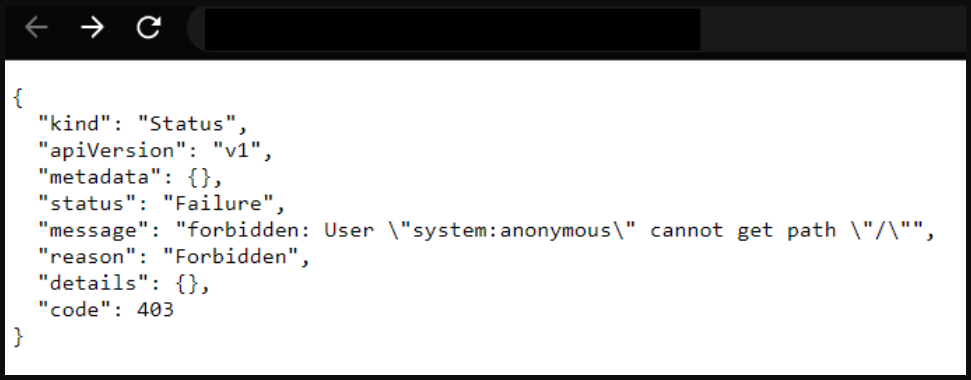

Para evaluar cuántas de las instancias expuestas podrían estar en riesgo significativo, Cyble analizó los códigos de error devueltos a las solicitudes no autenticadas a la API de Kubelet.

La gran mayoría de las instancias expuestas devuelven el código de error 403, lo que significa que la solicitud no autenticada está prohibida y no puede pasar, por lo que no pueden ocurrir ataques contra ellos.

El código de error 403 elimina cualquier potencial de ataque (Cyble)

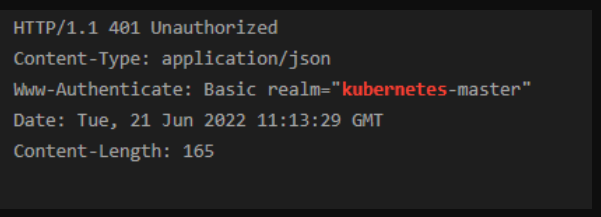

Luego hay un subconjunto de aproximadamente cinco mil instancias que responden con el código de error 401, lo que indica que la solicitud no está autorizada.

Error 401 en solicitudes no autorizadas (Cyble)

Sin embargo, esta respuesta le da a un atacante potencial una pista de que el clúster está funcionando y podría probar ataques adicionales basados en vulnerabilidades y vulnerabilidades.

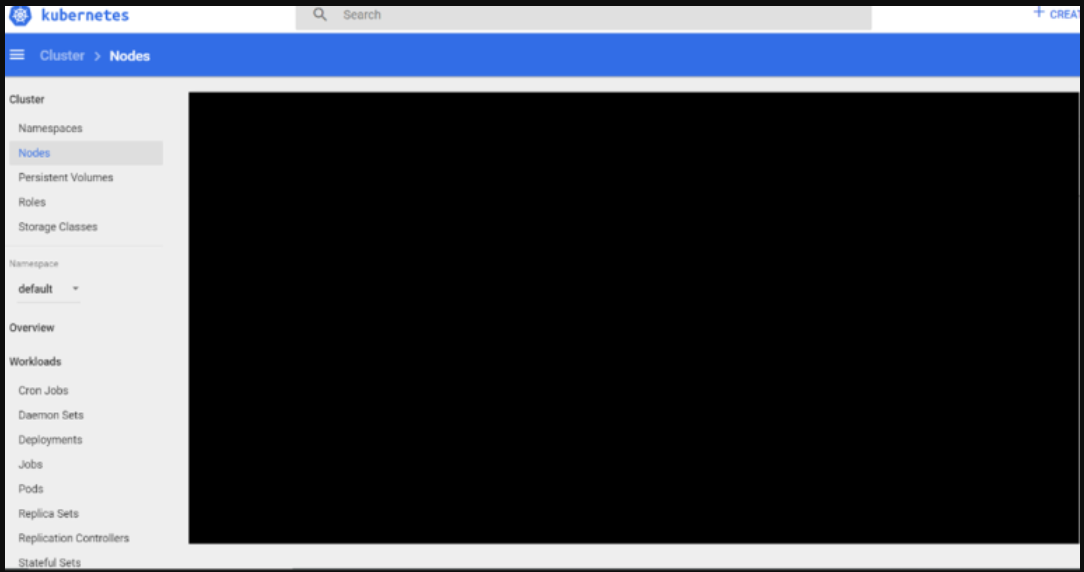

Finalmente, hay un pequeño subconjunto de 799 instancias de Kubernetes que devuelven un código de estado 200, que están completamente expuestas a atacantes externos.

En estos casos, los actores de amenazas pueden acceder a los nodos del panel de Kubernetes sin contraseña, acceder a todos los secretos, realizar acciones, etc.

Panel de Kubernetes expuesto al que se accede sin contraseña (Cyble)

Si bien la cantidad de servidores Kubernetes vulnerables es bastante baja, todo lo que necesita es descubrir una vulnerabilidad explotable de forma remota para que una cantidad mucho mayor de dispositivos se vuelva vulnerable a los ataques.

Para asegurarse de que su clúster no se encuentre entre esos 799, o incluso entre el conjunto menos expuesto de 5000 instancias, consulte la guía de NSA y CISA sobre cómo fortalecer la seguridad de su sistema Kubernetes .

Obtener una imagen clara

El mes pasado, The Shadowserver Foundation publicó un informe sobre instancias expuestas de Kubernetes en el que descubrieron 381 645 direcciones IP únicas que respondían con un código de error HTTP 200.

Cyble le dijo a BleepingComputer que la razón de esta gran discrepancia es que usaron escáneres de código abierto y consultas simples que estarían disponibles para cualquier actor de amenazas, mientras que Shadowserver escaneó todo el espacio IPv4 y monitoreó las nuevas adiciones diariamente.

«Las estadísticas proporcionadas en el blog de Kubernetes que se publica desde nuestra parte se basan en los escáneres de código abierto y las consultas disponibles para el producto. Como se menciona en el blog, hemos buscado en base a las consultas «Kubernetes», «Kubernetes -master”, “KubernetesDashboard”,” K8” y hashes de favicon junto con los códigos de estado 200,403 y 401», explicó Cyble.

«Shadowserver adopta un enfoque diferente para encontrar la exposición según su blog en Kubernetes. «Escaneamos diariamente con una solicitud HTTP GET utilizando el URI /versión. Escaneamos todo el espacio IPv4 en los puertos 6443 y 443. Incluimos solo servidores Kubernetes que respondan con un 200 OK (con la respuesta JSON adjunta) y, por lo tanto, divulguen la información de la versión en su respuesta’”.

«Como no estamos escaneando el espacio completo de IPv4 como el servidor en la sombra y confiando en la información de código abierto, los resultados que estamos obteniendo son diferentes a los del servidor en la sombra».

Si bien las cifras de Cyble pueden no ser tan impresionantes, son muy importantes desde la perspectiva de que esos números corresponden a clústeres de Kubernetes que son muy fáciles de localizar y atacar.

Fuente: Cyble

Si te ha gustado, ¡compártelo con tus amigos!