Los piratas informáticos han encontrado un nuevo método para establecer la persistencia en los hipervisores VMware ESXi para controlar los servidores vCenter y las máquinas virtuales para Windows y Linux mientras evitan la detección.

Confianza engañosa

En un compromiso de respuesta a incidentes a principios de este año, los investigadores de seguridad de la empresa de inteligencia de amenazas cibernéticas Mandiant descubrieron que un actor sospechoso de tener vínculos con China usó paquetes de instalación maliciosos de vSphere (VIB) para entregar el malware VirtualPita y VirtualPie.

Un VIB es un paquete de archivos para crear o mantener una imagen ESXi. Le permite al administrador administrar cómo se comporta la instalación de ESXi al crear tareas de inicio, reglas de firewall o ejecutar archivos binarios cuando la máquina se reinicia.

El paquete VIB incluye lo siguiente:

- Un archivo, generalmente conocido como archivos de «carga útil» que deben instalarse en el host.

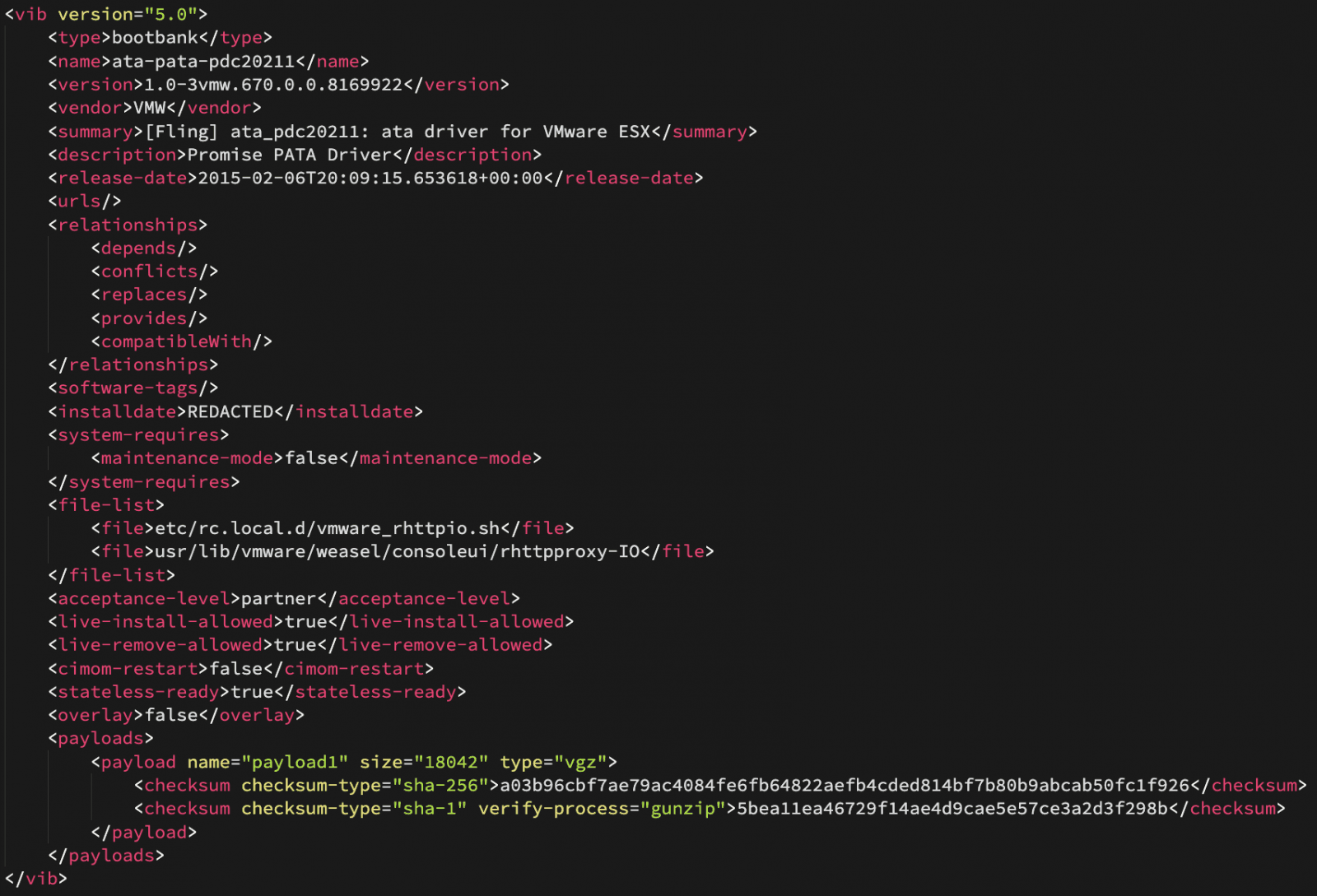

- Un descriptor XML con información sobre los requisitos VIB, dependencias, problemas de compatibilidad, carga para instalar, nombre, fecha de instalación.

- Archivo de firma que verifica el fabricante del VIB y el nivel de confianza asociado con él.

Los VIB pueden ser creados por VMware (creados y probados por la empresa), socios aprobados o la comunidad (no una fuente aceptada a través del programa VMware, como individuos o socios externos).

Durante la investigación del incidente, Mandiant descubrió que el actor de amenazas, rastreado como UNC3886, modificó el nivel de aceptación en el descriptor XML para el VBI utilizado en el ataque de ‘comunidad’ a ‘socio’ para engañar a cualquiera que lo investigara.

Un nivel de confianza modificado no es suficiente para que el sistema ESXi lo acepte de forma predeterminada, pero el atacante también usó el indicador ‘–force’ para instalar los VIB maliciosos.

Sin embargo, en una inspección más cercana, el VIB falsificado se hizo evidente, mostrando que el archivo de firma no se podía asociar con una parte confiable de VMware.

Usando estos trucos, el actor de amenazas pudo instalar el malware VirtualPita y VirtualPie en la máquina ESXi comprometida.

La mejor protección para endpoints del mundo

Malware • Ransomware • Exploits • Virus

Conocer..

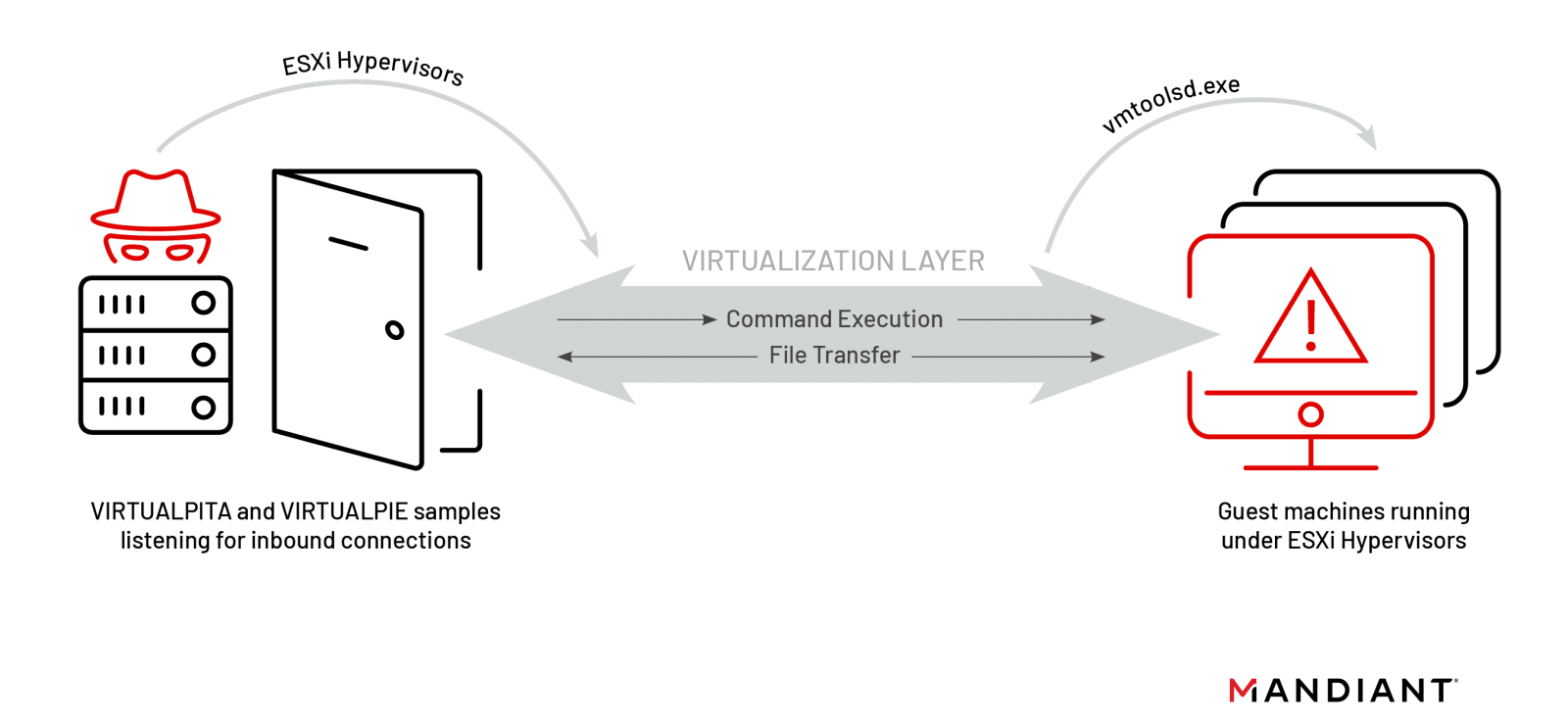

Los investigadores agregaron que la puerta trasera a menudo se hace pasar por un servicio legítimo mediante el uso de nombres y puertos de servicios de VMware. Permite la ejecución de comandos arbitrarios, cargas y descargas de archivos, así como iniciar y detener el mecanismo de registro (‘vmsyslogd’).

Durante la investigación, se encontró una variante de Linux para VirtualPita persistente como un servicio de inicio init.d en los sistemas Linux vCenter, escondida bajo el nombre del binario legítimo ksmd.

VirtualPie está basado en Python y genera un oyente IPv6 demonizado en un puerto codificado en un servidor VMware ESXi. Admite la ejecución de línea de comando arbitraria, puede transferir archivos y configurar un shell inverso.

En las máquinas virtuales invitadas de Windows bajo el hipervisor infectado, los investigadores encontraron otro malware, VirtualGate, que incluye un cuentagotas de solo memoria que desofusca una carga útil de DLL de segunda etapa en la máquina virtual.

Este ataque requiere que el actor de amenazas tenga privilegios de nivel de administrador para el hipervisor. Si bien esto puede parecer que reduce el riesgo, los adversarios a menudo acechan en la red de la víctima esperando una oportunidad para alcanzar activos valiosos o extender su presencia.

Si te ha gustado, ¡compártelo con tus amigos!