El código de explotación ahora está disponible para una vulnerabilidad crítica de omisión de autenticación en el software GoAnywhere MFT (Managed File Transfer) de Fortra que permite a los atacantes crear nuevos usuarios administradores en instancias sin parches a través del portal de administración.

GoAnywhere MFT es una herramienta de transferencia de archivos administrada basada en web que ayuda a las organizaciones a transferir archivos de forma segura con socios y a mantener registros de auditoría de quién accedió a todos los archivos compartidos.

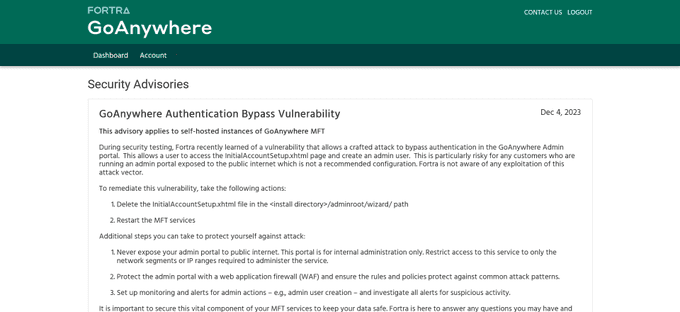

Si bien Fortra solucionó silenciosamente el error ( CVE-2024-0204 ) el 7 de diciembre con el lanzamiento de GoAnywhere MFT 7.4.1, la compañía solo lo reveló públicamente hoy en un aviso que ofrece información limitada (más detalles están disponibles en un aviso privado al cliente ).

Sin embargo, Fortra también emitió avisos privados a los clientes el 4 de diciembre antes de corregir la falla, instándolos a proteger sus servicios MFT para mantener sus datos seguros.

Se recomienda a los administradores que aún no hayan actualizado y no puedan actualizar inmediatamente a la última versión que eliminen el vector de ataque de la siguiente manera:

- Eliminando el archivo InitialAccountSetup.xhtml en el directorio de instalación y reiniciando los servicios.

- Reemplazar el archivo InitialAccountSetup.xhtml con un archivo vacío y reiniciar los servicios.

Tenable Web App Scanning (anteriormente Tenable.io Web Application Scanning) proporciona evaluación de vulnerabilidades completa y precisa, que va desde los 10 principales riesgos de OWASP hasta los componentes vulnerables y las API de las aplicaciones web.

Conocer..

La compañía le dijo a North Networks el lunes que no ha habido informes de ataques que aprovechen esta vulnerabilidad.

Hoy, casi siete semanas después, los investigadores de seguridad del equipo de ataque de Horizon3 publicaron un análisis técnico de la vulnerabilidad y compartieron un exploit de prueba de concepto (PoC) que ayuda a crear nuevos usuarios administradores en instancias vulnerables de GoAnywhere MFT expuestas en línea.

% python3 CVE-2024-0204.py -h

usage: CVE-2024-0204 GoAnywhere Authentication Bypass [-h]

endpoint username

password

positional arguments:

endpoint The endpoint URL (e.g., http://127.0.0.1:8080)

username New admin username

password New admin password

optional arguments:

-h, --help show this help message and exit

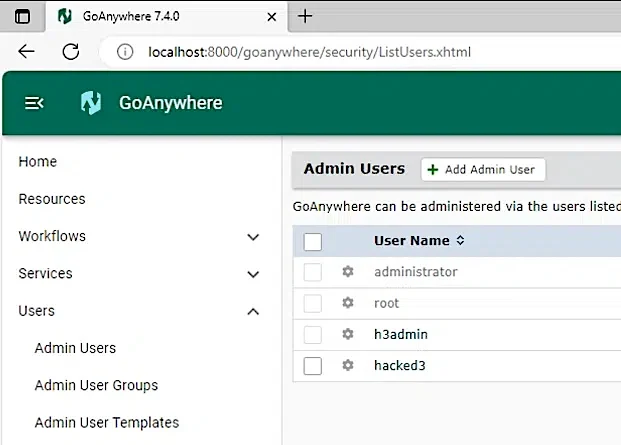

Su exploit aprovecha el problema de recorrido de ruta en la raíz de CVE-2024-0204 para acceder al punto final vulnerable /InitialAccountSetup.xhtml e iniciar la pantalla de configuración inicial de la cuenta (que no debería estar disponible después del proceso de configuración del servidor) para crear una nueva cuenta de administrador.

«El indicador más fácil de compromiso que se puede analizar es cualquier nueva incorporación al grupo ‘Usuarios administradores’ en la sección Usuarios -> Usuarios administradores del portal de administrador de GoAnywhere», afirmó Zach Hanley, ingeniero jefe de ataques de Horizon3.

«Si el atacante ha dejado a este usuario aquí, es posible que pueda observar su última actividad de inicio de sesión aquí para calcular una fecha aproximada del compromiso».

Sin embargo, ahora que Horizon3 ha lanzado un exploit PoC, es muy probable que los creadores de amenazas comiencen a buscar y comprometer todas las instancias de GoAnywhere MFT que no hayan sido parcheadas.

Campaña de violación de MFT GoAnywhere de Clop

La banda de ransomware Clop agredió a más de 100 organizaciones al explotar una falla crítica de ejecución remota de código ( CVE-2023-0669 ) en el software GoAnywhere MFT.

Los ataques de Clop comenzaron el 18 de enero de 2023 y Fortra descubrió que la falla se estaba utilizando como arma para violar los servidores de archivos seguros de sus clientes el 3 de febrero.

La lista de víctimas que se presentaron después de haber sido violadas y extorsionadas por Clop incluye, entre otras, el gigante de la salud Community Health Systems (CHS) , el gigante de bienes de consumo Procter & Gamble , la firma de ciberseguridad Rubrik , Hitachi Energy , la plataforma fintech Hatch Bank y la marca de lujo. minorista Saks Fifth Avenue y la ciudad de Toronto, Canadá .

La participación de Clop en la campaña de robo de datos del año pasado es parte de un patrón mucho más amplio de ataques a plataformas MFT en los últimos años.

Otros casos incluyen la violación de los servidores Accellion FTA en diciembre de 2020, los servidores SolarWinds Serv-U en 2021 y la explotación generalizada de los servidores MOVEit Transfer a partir del 27 de mayo de 2023.

Fuente: thehackernews