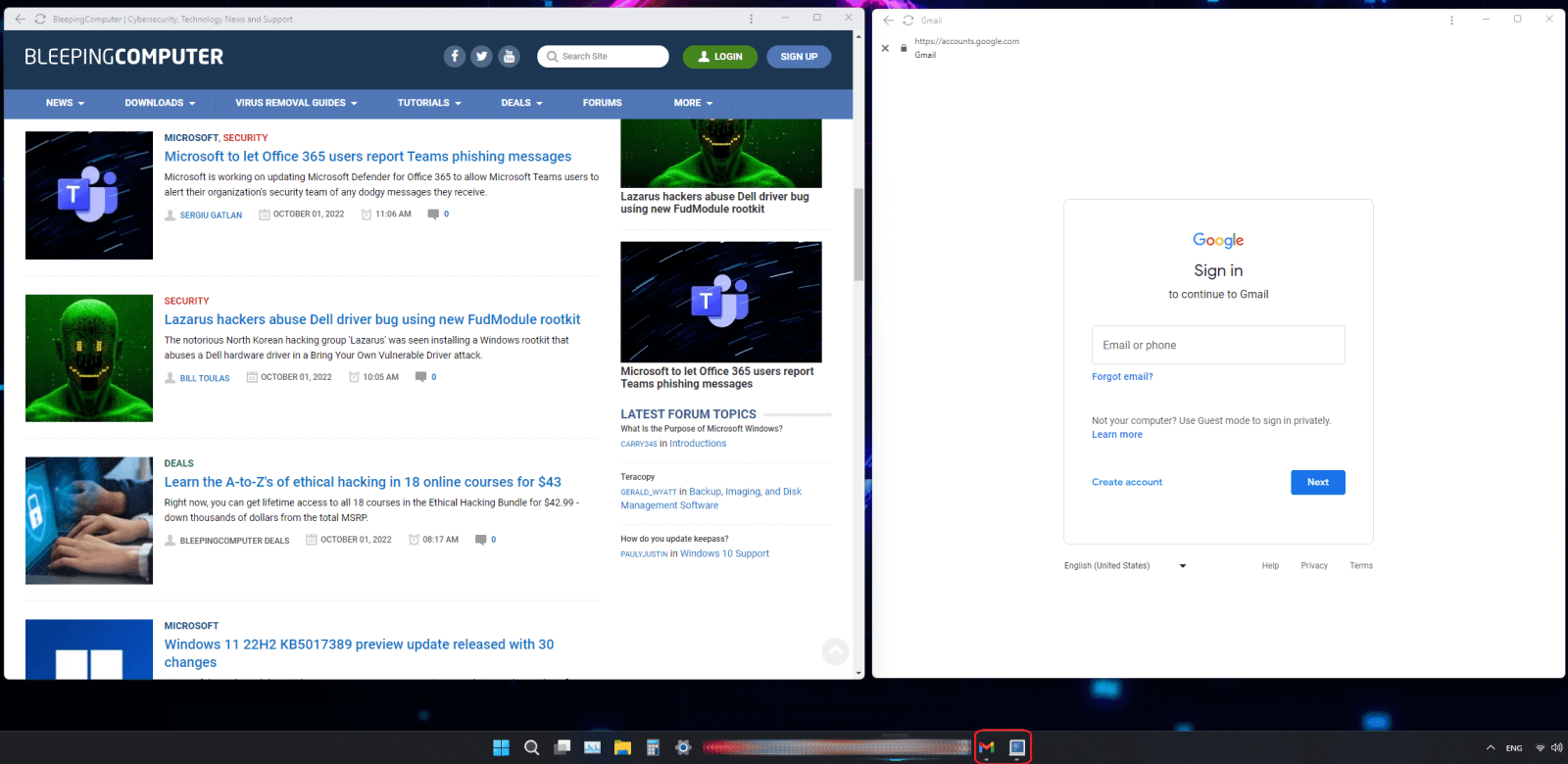

Una nueva técnica de phishing que utiliza la función Modo de aplicación de Chrome permite a los actores de amenazas mostrar formularios de inicio de sesión locales que aparecen como aplicaciones de escritorio, lo que facilita el robo de credenciales.

La función Modo de aplicación está disponible en todos los navegadores basados en Chromium, incluidos Google Chrome, Microsoft Edge y Brave Browser. Puede generar pantallas de inicio de sesión de aspecto realista que son difíciles de diferenciar de un aviso de inicio de sesión legítimo.

Debido a que las aplicaciones de escritorio son generalmente más difíciles de falsificar, es menos probable que los usuarios las traten con la misma precaución que reservan para las ventanas del navegador que son más utilizadas para el phishing.

Función de modo de aplicación de Chromium

El modo de aplicación de Chrome permite a los desarrolladores web crear aplicaciones web con una apariencia de escritorio nativa adecuada para ChromeOS o usuarios que desean disfrutar de una interfaz limpia y minimalista, como ver YouTube.

El modo de aplicación permite que los sitios web se inicien en una ventana separada que no muestra una barra de direcciones URL, barras de herramientas del navegador, etc., mientras que la barra de tareas de Windows muestra el ícono favorito del sitio web en lugar del ícono de Chrome.

Esto puede permitir que los actores de amenazas creen formularios de inicio de sesión de escritorio falsos y, si el usuario no está iniciando estas «aplicaciones» a sabiendas, podría provocar ataques de phishing furtivos.

Abusar del modo de aplicación en los ataques

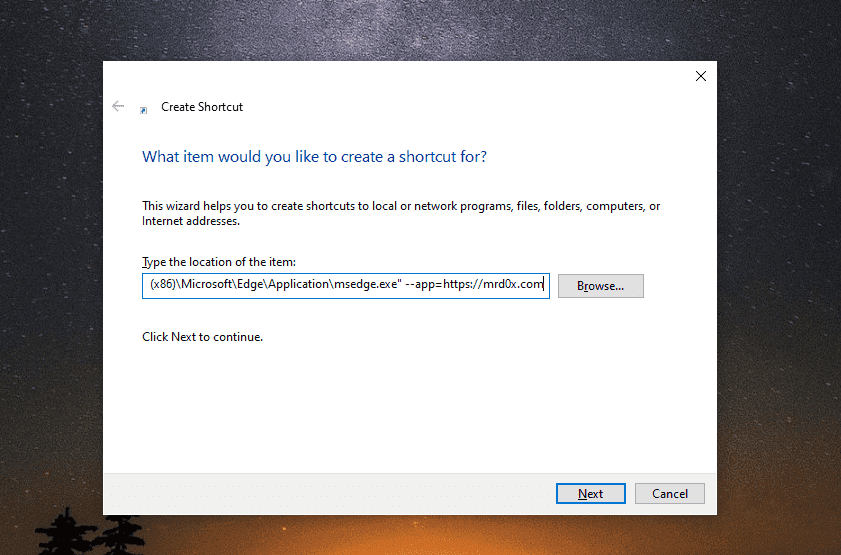

Para realizar un ataque utilizando la técnica, los actores de amenazas primero deben convencer a un usuario para que ejecute un acceso directo de Windows que inicie una URL de phishing utilizando la función Modo de aplicación de Chromium.

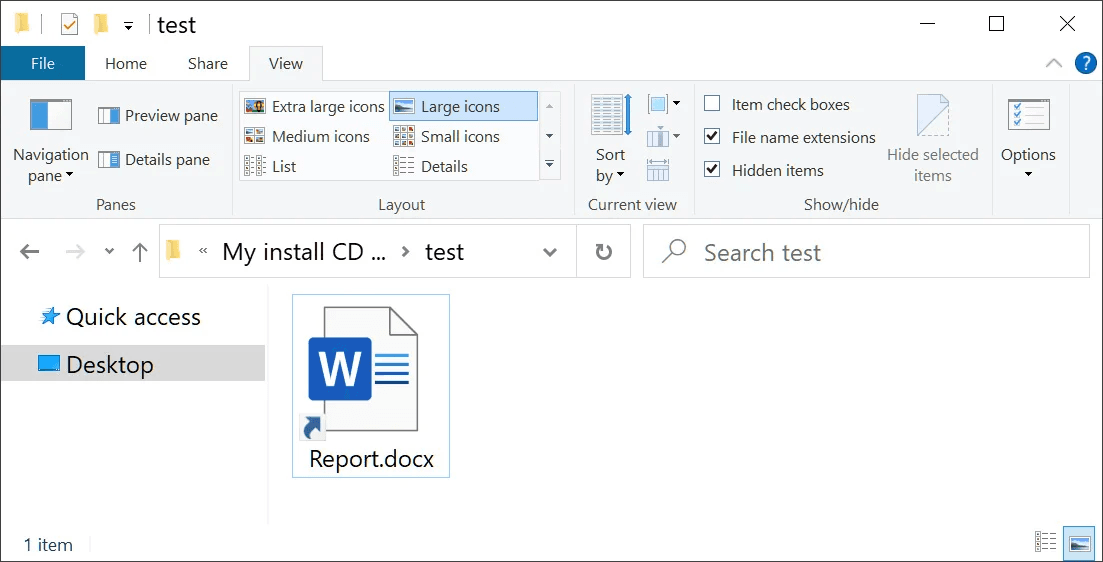

Después de que Microsoft comenzó a deshabilitar las macros de forma predeterminada en Office, los actores de amenazas cambiaron a nuevos ataques de phishing que han demostrado ser muy exitosos. Un método que se usa comúnmente es enviar accesos directos de Windows por correo electrónico (.LNK) en archivos ISO para distribuir QBot , BazarLoader , BumbleBee y otro malware.

Sin embargo, la instalación de malware es muy ruidosa y puede detectarse fácilmente mediante el software de seguridad que se ejecuta en la máquina. Por otro lado, es menos probable que se detecte la apertura de un navegador a una nueva URL de phishing.

Con Microsoft Edge ahora instalado en Windows 10 y versiones posteriores de forma predeterminada, es más fácil realizar estos ataques, ya que los actores de amenazas pueden simplemente distribuir archivos de acceso directo de Windows que inician Microsoft Edge.

Como explica mr.d0x en su publicación, usando los siguientes comandos, un atacante malintencionado podría crear accesos directos que inicien un «applet» de phishing en la computadora del objetivo.

# Chrome

"C:\Program Files\Google\Chrome\Application\chrome.exe" --app=https://example.com# Microsoft Edge

"c:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" --app=https://example.com

Seguridad adaptativa en múltiples nubes con protección avanzada contra amenazas impulsada por la IA.

Conocer..

Alternativamente, el atacante puede usar un archivo HTML portátil para lanzar el ataque, incrustando el parámetro «-app» para apuntar a un sitio de phishing y distribuir los archivos a los objetivos.

Kyiv Post informa que los piratas informáticos afiliados al llamado «Ejército Nacional Republicano» (NRA), una organización que une a los disidentes que buscan derrocar a Putin, están lanzando ataques contra empresas rusas clave.

Su primera víctima de alto perfil es supuestamente «Unisoftware», una empresa de desarrollo de software que trabaja en estrecha colaboración con el gobierno ruso, el Banco Central y el servicio de impuestos federal.

Según se informa, el ataque involucró el despliegue de una variedad de ransomware para causar daños, mientras que el grupo también compartió algunas capturas de pantalla con la publicación como evidencia de su acceso.

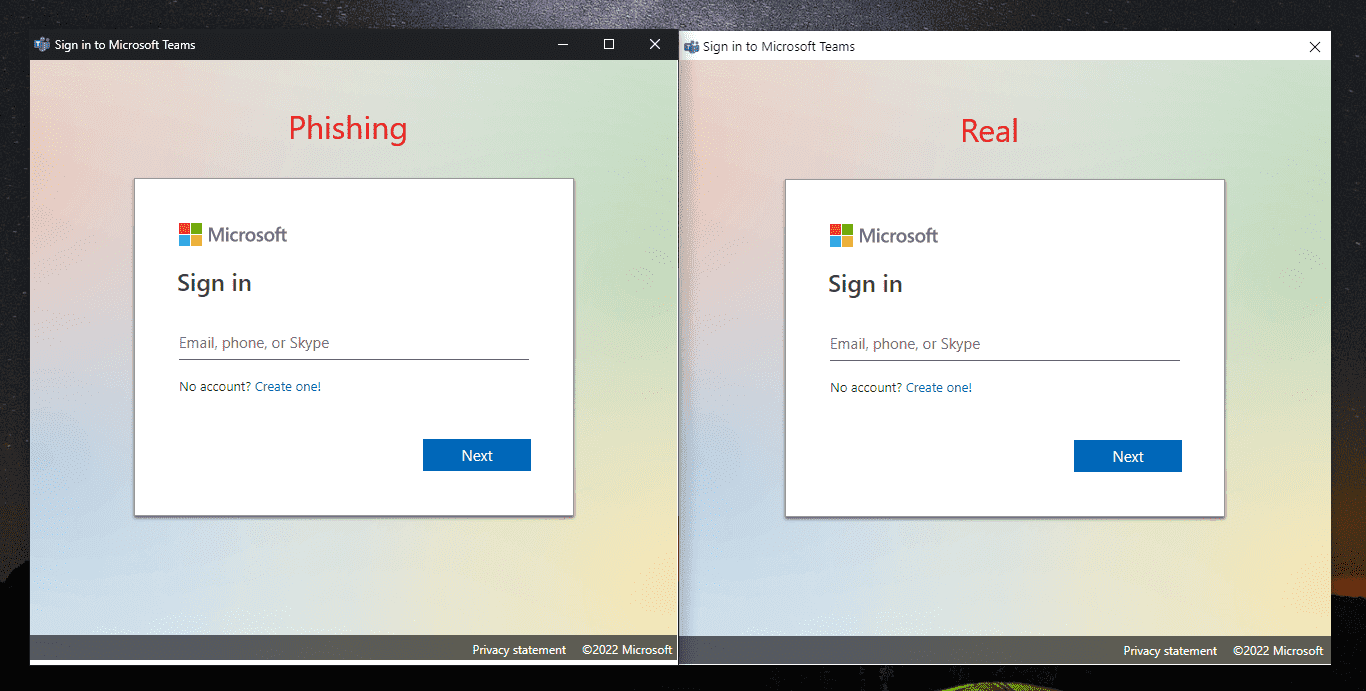

Según el caso de uso, un atacante también puede usar la técnica del navegador en el navegador para insertar una barra de direcciones falsa agregando el HTML/CSS requerido y creando clones de software, como, por ejemplo, Microsoft 365, Microsoft Teams , o incluso solicitudes de inicio de sesión de VPN.

El investigador también afirma que es posible lanzar el ataque en macOS y Linux usando los comandos apropiados para estos sistemas operativos.

"/Applications/Google Chrome.app/Contents/MacOS/Google Chrome" --app=https://example.com

La ventana de phishing también puede recibir comandos de acción a través de JavaScript, como cerrarse después de que el usuario ingrese sus credenciales de inicio de sesión, aceptar solicitudes de cambio de tamaño de ventana o renderizar en una posición específica en la pantalla.

El potencial del ataque es limitado debido al requisito de que el modo de aplicación Chromium se inicie localmente en un dispositivo. Este acceso local significa que ya existe algún grado de compromiso del dispositivo.

Sin embargo, una vez que los actores de amenazas engañan a un objetivo para que inicie un acceso directo de Windows, el potencial de los ataques de phishing avanzados solo está limitado por la creatividad del atacante.

Fuente: bleepingcomputer.com

Si te ha gustado, ¡compártelo con tus amigos!