En esta sección, explicaremos qué es la falsificación de solicitudes del lado del servidor (SSRF) Ciego, describiremos algunos ejemplos comunes de SSRF ciegos y explicaremos cómo encontrar y explotar vulnerabilidades ciegas de SSRF.

¿Qué es SSRF ciego?

Las vulnerabilidades ciegas de SSRF surgen cuando se puede inducir a una aplicación para que emita una solicitud HTTP de back-end a una URL proporcionada, pero la respuesta de la solicitud de back-end no se devuelve en la respuesta de front-end de la aplicación.

¿Cuál es el impacto de las vulnerabilidades SSRF ciegas?

El impacto de las vulnerabilidades SSRF ciegas suele ser menor que el de las vulnerabilidades SSRF completamente informadas debido a su naturaleza unidireccional. No se pueden explotar de manera trivial para recuperar datos confidenciales de los sistemas de back-end, aunque en algunas situaciones se pueden explotar para lograr la ejecución remota completa del código.

Cómo encontrar y explotar vulnerabilidades SSRF ciegas

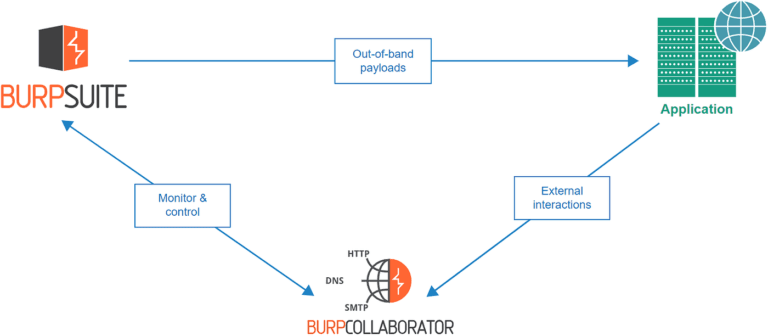

La forma más confiable de detectar vulnerabilidades SSRF ciegas es utilizando técnicas fuera de banda ( OAST ). Esto implica intentar activar una solicitud HTTP a un sistema externo que usted controla y monitorear las interacciones de la red con ese sistema.

La forma más fácil y efectiva de usar técnicas fuera de banda es usando Burp Collaborator. Puede usar Burp Collaborator para generar nombres de dominio únicos, enviarlos en cargas útiles a la aplicación y monitorear cualquier interacción con esos dominios. Si se observa una solicitud HTTP entrante proveniente de la aplicación, entonces es vulnerable a SSRF.

Burp Suite Profesional

Pruebas de seguridad más rápidas y confiables.

El kit de herramientas líder para pruebas de seguridad web.

Conocer..

La simple identificación de una vulnerabilidad SSRF ciega que puede desencadenar solicitudes HTTP fuera de banda no proporciona en sí mismo una ruta para la explotación. Dado que no puede ver la respuesta de la solicitud de back-end, el comportamiento no se puede usar para explorar contenido en sistemas a los que puede acceder el servidor de aplicaciones. Sin embargo, aún se puede aprovechar para investigar otras vulnerabilidades en el propio servidor o en otros sistemas de back-end. Puede barrer a ciegas el espacio de direcciones IP internas, enviando cargas útiles diseñadas para detectar vulnerabilidades conocidas. Si esas cargas útiles también emplean técnicas ciegas fuera de banda, es posible que descubra una vulnerabilidad crítica en un servidor interno sin parches.

Otra vía para explotar las vulnerabilidades ciegas de SSRF es inducir a la aplicación a conectarse a un sistema bajo el control del atacante y devolver respuestas maliciosas al cliente HTTP que realiza la conexión. Si puede explotar una vulnerabilidad grave del lado del cliente en la implementación HTTP del servidor, es posible que pueda lograr la ejecución remota de código dentro de la infraestructura de la aplicación.

NORTH NETWORKS es Distribuidor Oficial y brinda licencias nuevas, renovaciones y servicios profesionales de las herramientas DAST, SAST y PenTest mas importantes.

Pongase en contacto y le ayudaremos a analizar sus requerimientos para poder brindarle la herramienta que mejor se ajuste a sus requerimientos.

Si te ha gustado, ¡compártelo con tus amigos!

Burp Suite Profesional

Burp Suite Profesional