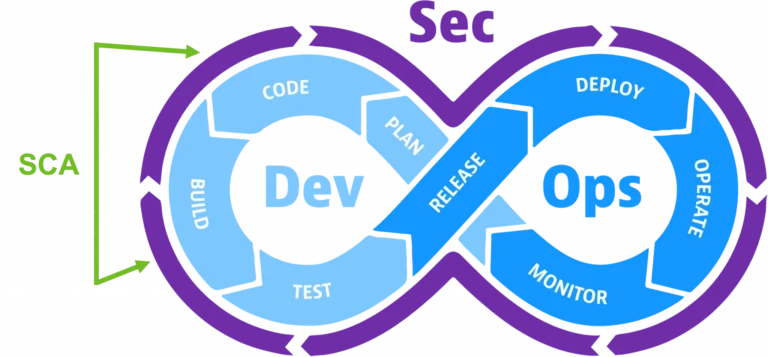

La creciente popularidad del software de código abierto presenta nuevos riesgos asociados con las bibliotecas vulnerables. En respuesta, las organizaciones han adoptado herramientas de seguridad adicionales, como análisis de composición de software, que escanean bibliotecas de códigos en busca de vulnerabilidades. Estas herramientas permiten a las organizaciones mitigar el riesgo antes en el ciclo de vida de desarrollo de software (SDLC).

Tradicionalmente, las empresas rastreaban estas vulnerabilidades manualmente o examinaban volúmenes de código. Ambos enfoques resultaron en pérdida de tiempo y recursos. Para manejar la creciente complejidad del software de código abierto, el análisis de composición de software (SCA) se ha convertido en una herramienta importante. SCA escanea dependencias de software en busca de vulnerabilidades de seguridad con velocidad y confiabilidad.

¿Qué es el Análisis de Composición de Software?

El análisis de composición de software es una metodología de seguridad de aplicaciones que rastrea y analiza componentes de software de código abierto. Fundamentalmente, las herramientas SCA brindan información sobre las limitaciones de la licencia de código abierto y las posibles vulnerabilidades en sus proyectos. Estas herramientas ayudan a las organizaciones a mantenerse al tanto de las tareas críticas, incluida la seguridad, el cumplimiento de licencias y la calidad del código para minimizar el riesgo general.

El análisis de composición de software proporciona tres capacidades principales:

- Cree una lista de materiales de software (SBOM) para establecer un inventario detallado de sus paquetes de software de código abierto.

- Verifique los requisitos de cumplimiento de la licencia determinando qué software de código abierto está utilizando y dónde se originó.

- Descubra información detallada sobre vulnerabilidades clave en su código fuente y brinde sugerencias de remediación aplicables.

¿Cómo funciona el Análisis de Composición de Software?

Las herramientas SCA funcionan al ejecutar escaneos en una base de código y crear un análisis de vulnerabilidad. El análisis genera un SBOM que enumera los componentes de software y sus respectivas licencias. Además, el análisis inspecciona los archivos para encontrar bibliotecas de terceros vulnerables y proporciona información sobre las dependencias de código abierto. Luego, la tecnología compara el SBOM con otras bases de datos de vulnerabilidades para identificar vulnerabilidades críticas. Finalmente, una herramienta SCA ofrece sugerencias de remediación para resolver vulnerabilidades dañinas. Como parte del proceso, SCA proporciona un análisis completo de las métricas de salud del proyecto de código abierto.

Por ejemplo, una organización que necesita establecer una línea de base integral de seguridad y cumplimiento puede utilizar el análisis de composición de software para lograr el cumplimiento de la licencia de línea de base y revelar vulnerabilidades de seguridad. A medida que los equipos desarrollan aún más su código, pueden usar SCA para mantener el cumplimiento de las licencias y garantizar una seguridad constante.

Necesita una herramienta que analice SCA?, pongase en contacto con nosotros para ayudarlo en este proceso, contamos con las mejores herramientas como Acunetix, Veracode o Fortify

Contacto..

Cómo la seguridad puede «desplazarse hacia la izquierda» en un ciclo de vida de DevSecOps

Uno de los principales beneficios de SCA es que los profesionales de la seguridad pueden implementarlo en las etapas iniciales del SDLC. Los equipos pueden probar proyectos en busca de vulnerabilidades en las primeras etapas de desarrollo antes de que esos problemas lleguen a la etapa de construcción. Esto ahorra costos generales de producción y recursos valiosos.

Además, los profesionales de TI pueden utilizar SCA para obtener una mejor comprensión del software de código abierto que utiliza la organización y para realizar un seguimiento de las licencias. En consecuencia, las herramientas SCA pueden optimizar el proceso de gestión de licencias y hacer cumplir las políticas de licencia y seguridad en las diferentes etapas del SDLC.

Finalmente, las herramientas de SCA cierran la brecha entre la detección y la remediación al mostrar la ubicación de las vulnerabilidades, evaluar su impacto y sugerir acciones de remediación.

Pero las herramientas de análisis de composición de software por sí solas no son suficientes

A pesar de sus ventajas, las herramientas SCA no cubren toda la superficie de seguridad. Por un lado, las herramientas SCA se centran principalmente en entornos de preproducción. Esto significa que no puede buscar vulnerabilidades expuestas en producción.

Además, aunque el análisis de la composición del software brinda sugerencias de remediación para las vulnerabilidades críticas, no las prioriza. Como resultado, los profesionales de TI deben determinar qué problema abordar primero en función de las vulnerabilidades actuales y el orden de prioridad de riesgo. Con tiempo y recursos limitados, puede ser difícil para los equipos de seguridad priorizar las vulnerabilidades sin un análisis más profundo.

Por último, las herramientas de SCA no brindan información sobre qué problemas pendientes son los más críticos para los activos de su empresa. Tampoco proporcionan ningún contexto que rodee el punto de origen de una vulnerabilidad.

¿Por qué es importante el análisis de composición de software?

A medida que las velocidades de desarrollo se disparan debido a la adopción de metodologías DevOps, las organizaciones necesitan soluciones de seguridad que puedan mantener la velocidad de desarrollo. Las herramientas SCA automatizadas hacen precisamente eso.

Las herramientas que distribuye North Networks integran a la perfección las herramientas SCA en las actividades diarias de los desarrolladores para ayudarlos a encontrar y solucionar problemas de inmediato.

Si te ha gustado, ¡compártelo con tus amigos!

Por favor déjanos saber qué piensas sobre este artículo

¿Cómo calificarías este contenido?

Promedio de puntuación 0 / 5. Recuento de votos: 0

Hasta ahora, ¡no hay votos!. Sé el primero en puntuar este contenido.

¡Siento que este contenido no te haya sido útil!

Dime, ¿cómo puedo mejorar este contenido?